Mật mã Hill – Mã hóa bảo mật trong Wimax – https://thomaygiat.com

Để mã hóa một bản tin sử dụng mật mã Hill, người gửi và người nhận

trước hết phải thống nhất về ma trận khóa A cỡ n× n. A phải là ma trận khả

nghịch. Bản tin gốc sau đó sẽ được mã hóa theo các khối có kích thước n. Ví dụ

ta xét ma trận 2×2 và bản tin sẽ được mã hóa theo các khối 2 kí tự.

Ma trận A :, bản tin MISSISSIPI

Mã hóa bảo mật trong Wimax Chương II : Các phương pháp mã hóa bảo mật

Khối tiên phong MI được giám sát tương ứng : ( M ~ 12, I ~ 8 )

Hai vần âm tiên phong của bản tin mã hóa tương ứng với 2, 8 là CI. Lặp lại bước này cho hàng loạt bản tin. Nếu không có đủ vần âm cho khối 2 chữ thì ta chèn thêm vào một vài vần âm, như Z … Bản tin MI SS IS SI PP IK sẽ được mã hóa thành CI KK GE UW ER OY.

Giải mã mật mã Hill : Để giải thuật một bản tin, trước hết ta tính ma trận nghịch đảo của ma trận khóa A .

Sau đó nhân ma trận nghịch đảo với từng cặp vần âm trong bản tin đã được mã hóa ( theo mod 26 ) để Phục hồi lại bản tin gốc. Ma trận nghịch đảo tính được :

Bản tin đã mã hóa : CIKKGEWEROY

Phía nhận sẽ tính : để giải thuật bản tin. Hai vần âm đầu

tương ứng với 12, 8 là M và I. Lặp lại phép tính như trên ta sẽ giải thuật ra được hàng loạt bản tin. [ 23 ]2.2.2.6. Mật mã Vigenère

Mật mã Vigenere có lẽ rằng là mật mã nổi tiếng nhất trong số những mật mã đa vần âm hoàn toàn có thể thống kê giám sát bằng tay, được phát minh sáng tạo bởi Blaise de Vigenere, nhà ngoại giao người Pháp ở thế kỉ 16. Mặc dù mật mã này được sáng lập năm 1586, nhưng nó chỉ thực sự được sử dụng một cách thoáng đãng sau gần 200 năm sau đó và sau cuối cũng bị bẻ gãy bởi Babbage và Kasiski vào giữa thế kỉ 19. Mật mã Vigenère đã từng được sử dụng bởi quân đội liên bang trong cuộc nội chiến ở Mỹ năm 1860 [ 12 ] .

Mật mã đa thay thế sửa chữa vần âm tương tự như với mật mã sửa chữa thay thế đơn vần âm ngoại trừ một yếu tố là những vần âm được mã hóa được biến hóa một cách liên tục trong quy trình mã hóa bản tin. Điều này làm cho loại mật mã này giảm đượcMã hóa bảo mật trong Wimax Chương II : Các phương pháp mã hóa bảo mật

rủi ro tiềm ẩn bị xâm hại bằng cách sử dụng tần suất Open của những vần âm [ 23 ]. Mật mã Vigenère sử dụng bảng chữ của Vigenere để triển khai mã hóa [ 12 ]

Hình 2.5 : The Vigenère Square [12]

Có hai phiên bản khác nhau của mã hóa Vigenère, giải pháp khóa tự động hóa và chiêu thức từ khóa [ 23 ] .

Phương pháp khóa tự động: Để mã hóa một bản tin sử dụng phương pháp

khóa tự động Vigenere, nguời gửi và người nhận trước hết phải thống nhất với

nhau về khóa bí mật. Khóa này là một chữ cái đơn, sẽ được thêm vào đầu của

bản tin để tạo khóa. Người gửi sẽ mã hóa bản tin bằng cách viết bản tin gốc trên

một dòng và viết khóa ở dòng dưới. Người gửi sẽ sử dụng bản tin chưa mã hóa

và khóa để chọn hàng và cột trong bảng Vigenere. Hàng được chọn là hàng mà

chữ cái gốc là ở cột đầu tiên và cột được chọn là cột mã chữ cái khóa nằm trên

hàng đầu tiên. Một chữ cái mã hóa sẽ là chữ cái mà xuất hiện trong bảng

Vigenere tại vị trí giao giữa hàng và cột. Ví dụ, để tìm chữ cái mã hóa, vị trí đầu

tiên trong hàng tương ứng với vị trí chữ cái T. Cột sẽ tương ứng với chữ cái L.

Chữ cái nằm ở vị trí giao giữa hàng và cột này là chữ cái mã hóa, trong trường

hợp này là E. Tiếp tục làm như vậy với mỗi cặp chữ cái sẽ tạo được bản tin được

mã hóa. Để giải mã ta làm ngược lại. Ví dụ, với khóa chính là L :Bản tin gốc : T O B E O R N O T T O B E

Khóa : L T O B E O R N O T T O B

Mã hóa : E H P F S F E B H M H P F

Mã hóa bảo mật trong Wimax Chương II : Các phương pháp mã hóa bảo mật

Đánh giá độ bảo mật thông tin : Phương pháp khóa tự động hóa Vigenere là chiêu thức không bảo mật thông tin. Chỉ có 26 khóa ( 26 vần âm trong bảng vần âm ). Mã hoàn toàn có thể bị bẻ gãy một cách thuận tiện với việc thử từng vần âm. Người nào muốn đọc bản tin được mã hóa sử dụng giải pháp khóa tự động hóa này chỉ cần thử từng vần âm một trong bảng vần âm để làm khóa cho đến khi tạo lại đươc bản tin gốc khởi đầu. Việc này hoàn toàn có thể được thực thi thậm chí còn không cần sự giúp sức của máy tính, và hoàn toàn có thể triển khai được trong khoảng chừng thời hạn ngắn. Tuy nhiên ý tưởng sáng tạo của giải pháp này hoàn toàn có thể được sử dụng để tạo ra một loại mã có độ bảo mật thông tin cao hơn .

• Phương pháp từ khóa: Phương pháp này tương tự như phương pháp khóa

tự động, nhưng thay vì sử dụng một chữ cái riêng lẻ làm khóa, nó sử dụng

một cụm từ khóa. Từ khóa có thể có độ dài bất kì nào lớn hơn 1, nó sẽ

cung cấp một số lượng vô hạn các khóa. Để tạo khóa, người gửi viết

keyword lặp lại trên một dòng ở phía dưới bản tin gốc. Cặp chữ cái khóa-

bản tin gốc trên mỗi cột và hàng sẽ được mã hóa sử dụng bảng Vigenere

tương tự như phương pháp khóa tự động.Ví dụ với khóa là từ khóa PUCK

ta sẽ viết thành PUCKP UCKPU CKPUC….

Đánh giá độ bảo mật: Mật mã Vigenere sử dụng từ khóa có độ bảo mật

cao hơn so với phuơng pháp khóa tự động, nhưng nó vẫn dễ bị xâm hại. Từ khóa

càng dài thì mã hóa càng bảo mật. Ví dụ, nếu từ khóa dài bằng bản tin mã hóa,

thì mã hóa này là không thể bị bẻ gãy nếu một khóa mới được sử dụng cho mỗi

bản tin. Thực tế với mỗi khóa khác nhau có thể nhận được các bản tin khác, do

đó nếu sử dụng nhiều khóa, thì không có cách nào có thể xách định chính xác

được bản tin. Ví dụ bản tin mã hóa JTLOM FJRCS XM, nếu sử dụng khóa là

hfikeniaoitz thì ta sẽ thu được bản tin gốc là CODE IS BROKEN, còn nếu sử

dụng khóa hfikenrnaygi thì ta sẽ thu được CODE IS SECURE. [23]2.2.2.7. One – time pad

Mật mã One-time pad ( OTP ) đã được kiểm nghiệm rằng đây là loại mật mã tuyệt đối bảo mật thông tin, không hề bị bẻ gãy trong trong thực tiễn. Và người ta đã chứng tỏ rằng bất kể một loại mật mã không hề bị bẻ gãy hay tuyệt đối bảo mật thông tin thì phải được triển khai theo nguyên tắc của one-time pad [ 21 ]. OTP được ý tưởng

Mã hóa bảo mật trong Wimax Chương II : Các phương pháp mã hóa bảo mật

vào năm 1918 do Gilbert S. Vernam ( 1890 – 1960 ), một nhà mật mã học của công ty AT&T [ 9 ]. Mật mã Vernam là một ví dụ nổi tiếng của OTP. Mật mã này rất đơn thuần : 1 luồng bit gồm có bản tin chưa mã hóa, và một luồng bít ngẫu nhiên bí hiểm có cùng độ dài với bản tin gốc, coi như là khóa. Để mã hóa bản tin với khóa, triển khai cộng XOR từng cặp bit khóa và bản tin một cách tuần tự để thu được bit mã hóa. Nếu khóa thực sự là ngẫu nhiên thì không người tiến công nào có một cơ sở nào để hoàn toàn có thể đoán được bản tin gốc khi chỉ có trong tay bản tin mã hóa mà ko có thông tin gì về bản tin gốc [ 21 ] .

Ví dụ về OTP :

0010110 0 010 … 11011100101011 : Bản tin gốc

0111011 1 010 … 10001011101011 : Khóa được tạo ngẫu nhiên, có chiều dài bằng bản tin

0101101 1 000 … 01010111000000 : Bản tin mã hóa

0111011 1 010 … 10001011101011 : Sử dụng lại khóa để giải thuật

0010110 0 010 … 11011100101011 : Khôi phục lại bản tin gốc khởi đầu [ 25 ] Vấn đề đặt ra là nếu loại mã này đạt được tính bảo mật thông tin hoàn hảo nhất thì tại sao nó không được sử dụng một cách thoáng rộng trên toàn thế giới và tại sao con người vẫn sử dụng những mạng lưới hệ thống mà vẫn có năng lực bị bẻ gãy. Ở đây ta thấy rằng, một điểm quan trọng cần phải xem xét là những yếu tố tương quan đến việc sử dụng mã hóa so với tài liệu tàng trữ có xu thế rất khác so với những yếu tố tương quan đến việc sử dụng mã hóa để bảo vệ những cuộc tiếp thị quảng cáo. Một điều quan trọng cũng cần phải nhận thấy rằng, tất cả chúng ta thường tập trung chuyên sâu vào tiếp thị quảng cáo, chính do trường hợp này được cho là đáng chú ý hơn trong việc quản trị [ 12 ] .

Khóa giải thuật giống với khóa mã hóa trong khi thuật toán giải thuật gồm có việc vô hiệu đi những kí tự khóa để tạo ra văn bản gốc. Các mạng lưới hệ thống truyền thông online thời nay phải đương đầu với một yếu tố rất khó khăn vất vả. Vì dãy bit được tạo ngẫu nhiên nên với người gửi và người nhận việc tạo ra một khóa giống như vậy là không hề. Do đó một trong số họ phải tạo ra khóa và sau đó gửi bí hiểm cho người kia. Nếu khóa được bảo vệ tính bí hiểm thì nó là thiết yếu cho việc bảo vệ trong suốt quy trình truyền dẫn .Mã hóa bảo mật trong Wimax Chương II : Các phương pháp mã hóa bảo mật

Nếu cuộc truyền thông online chỉ có một đường truyền thì họ cần phải có một dãy ngẫu nhiên one-time pad khác để bảo vệ tài liệu truyền. Một cách rõ ràng nguyên do kiểu này dẫn đên những nhu yếu không hề thực thi được việc tạo ra những dãy ngẫu nhiên vô hạn, mỗi dãy tạo ra được sử dụng để bảo vệ một dãy khác trong quy trình truyền dẫn từ người này đến người kia, gây tốn kém. Do đó one-time pad chỉ được sử dụng trong tiếp thị quảng cáo khi giữa cuộc truyền thông online này còn có một phương tiện đi lại thông tin quy đổi bảo vệ khác. One-time pad thường được sử dụng cho những link cần mức độ bảo mật thông tin cao nhất, như đường hotline Moscow – Washington ví dụ điển hình [ 12 ] .

2.2.2.8. RC4

RC4 là loại mã hóa theo luồng khóa san sẻ, được phong cách thiết kế bởi Ron Rivest tại RSA Data Security, Inc. Thuật toán RC4 được sử dụng một cách giống hệt với cả quy trình mã hóa và giải thuật khi một luồng tài liệu được XOR với chuỗi khóa được tạo ra. Thuật toán là theo thứ tự vì nó nhu yếu những đổi khác lần lượt của những trạng thái dựa vào chuỗi khóa. Do đó quy trình triển khai hoàn toàn có thể yên cầu rất nhiều phép giám sát. Thuật toán này được công bố thoáng rộng và được triển khai bởi nhiều nhà lập trình. Thuật toán mã hóa này được sử dụng theo chuẩn IEEE 802.11 trong WEP ( giao thức mã hóa không dây ) sử dụng một khóa 20 và 1 khóa 128 bit .

Đặc điểm của RC4 :

• RC4 sử dụng khóa có độ dài biến hóa những byte từ 1 đến 256 để tạo một

bảng trạng thái 256 byte. Bảng trạng thái được sử dụng cho việc tạo ra chuỗi byte giả ngẫu nhiên và sau đó tạo ra một luồng giả ngẫu nhiên, mà luồng này được XOR với bản tin gốc để tạo ra bản tin mã hóa. Mỗi thành phần trong bảng trạng thái được tráo đổi tối thiểu một lần .

• Khóa RC4 thường được số lượng giới hạn 40 bit, chính do sự số lượng giới hạn của đầu ra

nhưng nhiều lúc cũng được sử dụng với 128 bit. Nó có năng lực sử dụng những khóa từ 1 dến 2048 bit. RC4 được sử dụng trong những gói ứng dụng thương mại như thể Lotus Notes và Oracle Secure SQL.

• Thuật toán RC4 thao tác theo hai quá trình, thiết lập khóa và mã hóa .

Thiết lập khóa là quy trình tiến độ tiên phong và cũng là khó khăn vất vả nhất của thuậtMã hóa bảo mật trong Wimax Chương II : Các phương pháp mã hóa bảo mật

toán. Trong quy trình tạo khóa N bit, khóa mã hóa được sử dụng để tạo một biến mã hóa sử dụng hai mảng, trạng thái và khóa, và N phép tích hợp. Các phép phối hợp này gồm có tráo đổi byte, phép modulo ( chia lấy dư ) …

RC4 là loại mã hóa có vận tốc nhanh, vận tốc của nó nhanh hơn DES đến 10 lần, những khóa của RC4 được sử dụng chỉ một lần, và khó hoàn toàn có thể biết được những giá trị trong bảng trạng thái cũng như là vị trí nào trong bảng được sử dụng để chọn từng giá trị của chuỗi. Tuy nhiên thuật toán RC4 dễ bị tổn thương khi có những cuộc tiến công nghiên cứu và phân tích bảng trạng thái. Một trong số 256 khóa hoàn toàn có thể là khóa yếu. [ 18 ]2.2.2.9. DES

Vào năm 1972, tổ chức triển khai NIST, sau này được biết đến dưới tên gọi National Bureau of Standards, đã đưa ra nhu yếu đề xuất kiến nghị một thuật toán mã hóa hoàn toàn có thể được sử dụng để bảo vệ thông tin. Họ muốn một thuật toán rất bảo mật thông tin, rẻ, thuận tiện hiểu được và có khà năng thích ứng với nhiều ứng dụng khác nhau, hoàn toàn có thể được sử dụng bởi những tổ chức triển khai khác nhau cũng như là dùng công khai minh bạch [ 23 ]. Năm 1974, họ đưa ra nhu yếu một lần nữa khi họ không nhận được một yêu cầu nào vào năm 1972. Lúc này IBM đã đưa ra thuật toán Lucifer. Thuật toán này được chuyển đến tổ chức triển khai NSA ( National Security Agency ) để nhìn nhận độ bảo mật thông tin của nó. NSA triển khai 1 số ít đổi khác so với thuật toán với một biến hóa quan trọng nhất là sửa chữa thay thế khóa 128 bit thành khóa 56 bit. Nhiều người đã hoài nghi việc biến hóa của NSA làm cho thuật toán yếu đi và thêm vào đó một bí hiểm nào đó để những nhân viên cấp dưới đặc vụ của họ hoàn toàn có thể giải thuật và mã hóa những bản tin mà ko cần dùng đến khóa. Xóa bỏ đi những thiếu tín nhiệm, NIST đã tiếp đón thuật toán biến hóa đó như thể một tiêu chuẩn liên bang vào tháng 11/1976. Và tên thuật toán được chuyển thành DES ( Data Encryption Standard ) và được công bố vào tháng 1/1977 [ 23 ] .

DES là mã hóa khối với độ lớn khối 64 bit. Nó sử dụng những khóa 56 bit, nhưng nó giống như một khối 64 bit, trong đó những bit vị trí thứ 8, 16, 24 … là những bit kiểm tra chẵn lẻ, được sắp xếp vào mỗi khối 8 bit để kiểm tra lỗi của khóa [ 23 ]. Điều này khiến DES vẫn hoàn toàn có thể bị bẻ khóa với cả những máy tính tân tiến và những phần cứng đặc biệt quan trọng. Tuy nhiên DES vẫn đủ mạnh để khiến cho hầu hếtMã hóa bảo mật trong Wimax Chương II : Các phương pháp mã hóa bảo mật

những hacker hoạt động giải trí độc lập cũng như là những cá thể khó hoàn toàn có thể phá được, nhưng nó thuận tiện bị bẻ gãy bởi cơ quan chính phủ, những tổ chức triển khai tội phạm hay những công ty lớn với những phần cứng đặc biệt quan trọng. DES từ từ trở nên yếu và không nên được sử dụng trong những ứng dụng mới. Và hệ quả tất yếu là vào năm 2004 NIST đã rút lui khỏi chuẩn DES [ 21 ] .

Một phiên bản biến đổi khác của DES đó là 3DES, dựa trên cơ sở là sử

dụng DES lần (thông thường trong một chuỗi mã hóa-giải mã-mã hóa với ba

khóa khác nhau, không liên quan đến nhau). 3DES được cho rằng là mạnh hơn

nhiều so với DES, tuy nhiên nó lại chậm hơn so với các phương pháp mã khối

mới [21].

Tuy nhiên, thậm chí còn dù DES có vẻ như ít được ưa thích sử dụng trong những ứng dụng mới thời nay, nhưng vẫn có nhiều nguyên do để xem xét và nhìn nhận tính quan trọng của nó. Đó là mật mã khối tiên phong được tiến hành một cách thoáng rộng trong những khu vực công cộng. Do đó nó đóng một vai trò quan trọng trong việc tạo ra những chiêu thức mã hóa bảo mật thông tin được phép công khai minh bạch [ 21 ]. Thậm chí ngày này DES còn không được xem là giải pháp trong thực tiễn nữa, nhưng nó vẫn thường được sử dụng để diễn đạt những kỹ thuật nghiên cứu và phân tích và giải thuật những chiêu thức mã hóa mới [ 21 ] .

2.2.2.10. AES

Vào năm 1997, NIST đã thực thi lựa chọn một thuật toán mã hóa đối

Source: https://thomaygiat.com

Category : Kỹ Thuật Số

Chuyển vùng quốc tế MobiFone và 4 điều cần biết – MobifoneGo

Muốn chuyển vùng quốc tế đối với thuê bao MobiFone thì có những cách nào? Đừng lo lắng, bài viết này của MobiFoneGo sẽ giúp…

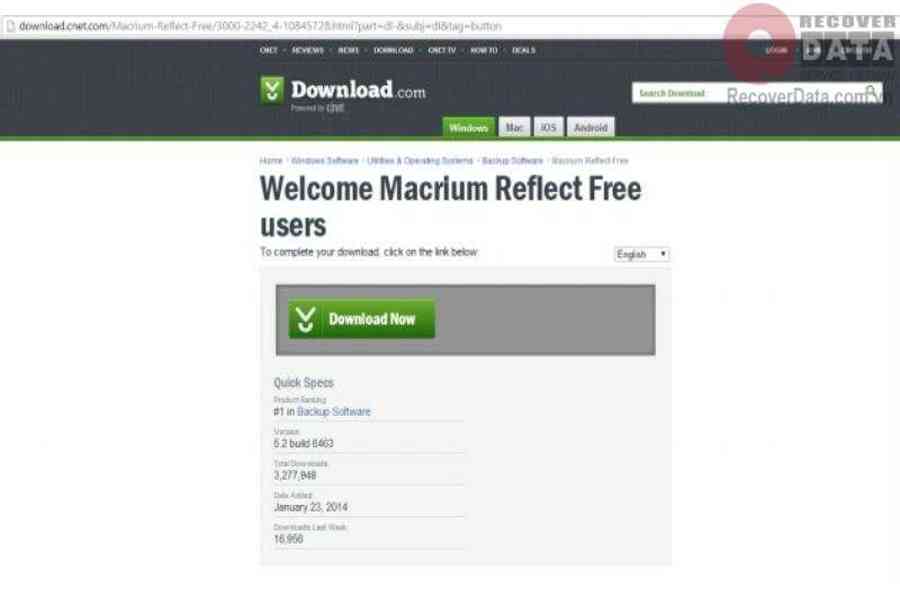

Cách copy dữ liệu từ ổ cứng này sang ổ cứng khác

Bạn đang vướng mắc không biết làm thế nào để hoàn toàn có thể copy dữ liệu từ ổ cứng này sang ổ cứng khác…

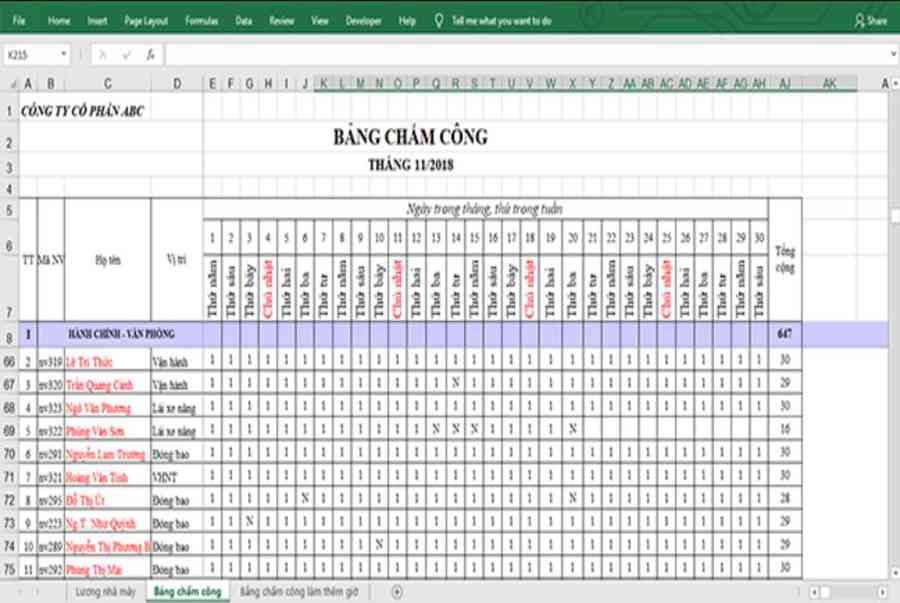

Hướng dẫn xử lý dữ liệu từ máy chấm công bằng Excel

Hướng dẫn xử lý dữ liệu từ máy chấm công bằng Excel Xử lý dữ liệu từ máy chấm công là việc làm vô cùng…

Cách nhanh nhất để chuyển đổi từ Android sang iPhone 11 | https://thomaygiat.com

Bạn đã mua cho mình một chiếc iPhone 11 mới lạ vừa ra mắt, hoặc có thể bạn đã vung tiền và có một chiếc…

Giải pháp bảo mật thông tin trong các hệ cơ sở dữ liệu phổ biến hiện nay

Hiện nay, với sự phát triển mạnh mẽ của công nghệ 4.0 trong đó có internet và các thiết bị công nghệ số. Với các…

4 điều bạn cần lưu ý khi sao lưu dữ liệu trên máy tính

08/10/2020những chú ý khi tiến hành sao lưu dữ liệu trên máy tính trong bài viết dưới đây của máy tính An Phát để bạn…

![Thợ Sửa Máy Giặt [ Tìm Thợ Sửa Máy Giặt Ở Đây ]](https://thomaygiat.com/wp-content/uploads/sua-may-giat-lg-tai-nha-1.jpg)