Mật mã hóa khóa công khai – Wikipedia tiếng Việt

Chọn một số ngẫu nhiên lớn để sinh cặp khóa.

Chọn một số ngẫu nhiên lớn để sinh cặp khóa.

Dùng khoá bí mật để ký một thông báo;dùng khoá công khai để xác minh chữ ký.

Dùng khoá bí mật để ký một thông báo;dùng khoá công khai để xác minh chữ ký. Tổ hợp khoá bí mật mình với khoá công khai của người khác tạo ra khoá dùng chung chỉ hai người biết.

Tổ hợp khoá bí mật mình với khoá công khai của người khác tạo ra khoá dùng chung chỉ hai người biết.

Mật mã hóa khóa công khai là một dạng mật mã hóa cho phép người sử dụng trao đổi các thông tin mật mà không cần phải trao đổi các khóa chung bí mật trước đó. Điều này được thực hiện bằng cách sử dụng một cặp khóa có quan hệ toán học với nhau là khóa công khai và khóa cá nhân (hay khóa bí mật).

Thuật ngữ mật mã hóa khóa bất đối xứng thường được dùng đồng nghĩa với mật mã hóa khóa công khai mặc dù hai khái niệm không hoàn toàn tương đương. Có những thuật toán mật mã khóa bất đối xứng không có tính chất khóa công khai và bí mật như đề cập ở trên mà cả hai khóa (cho mã hóa và giải mã) đều cần phải giữ bí mật.

Trong mật mã hóa khóa công khai minh bạch, khóa cá thể phải được giữ bí hiểm trong khi khóa công khai minh bạch được phổ cập công khai minh bạch. Trong 2 khóa, một dùng để mã hóa và khóa còn lại dùng để giải thuật. Điều quan trọng so với mạng lưới hệ thống là không hề tìm ra khóa bí hiểm nếu chỉ biết khóa công khai minh bạch .

Hệ thống mật mã hóa khóa công khai có thể sử dụng với các mục đích:

Bạn đang đọc: Mật mã hóa khóa công khai – Wikipedia tiếng Việt

- Mã hóa: giữ bí mật thông tin và chỉ có người có khóa bí mật mới giải mã được.

- Tạo chữ ký số: cho phép kiểm tra một văn bản có phải đã được tạo với một khóa bí mật nào đó hay không.

- Thỏa thuận khóa: cho phép thiết lập khóa dùng để trao đổi thông tin mật giữa 2 bên.

Thông thường, những kỹ thuật mật mã hóa khóa công khai minh bạch yên cầu khối lượng thống kê giám sát nhiều hơn những kỹ thuật mã hóa khóa đối xứng nhưng những lợi điểm mà chúng mang lại khiến cho chúng được vận dụng trong nhiều ứng dụng .

Trong hầu hết lịch sử vẻ vang mật mã học, khóa dùng trong những quy trình mã hóa và giải thuật phải được giữ bí hiểm và cần được trao đổi bằng một chiêu thức bảo đảm an toàn khác ( không dùng mật mã ) như gặp nhau trực tiếp hay trải qua một người đưa thư an toàn và đáng tin cậy. Vì vậy quy trình phân phối khóa trong thực tiễn gặp rất nhiều khó khăn vất vả, đặc biệt quan trọng là khi số lượng người sử dụng rất lớn. Mật mã hóa khóa công khai minh bạch đã xử lý được yếu tố này vì nó được cho phép người dùng gửi thông tin mật trên đường truyền không bảo đảm an toàn mà không cần thỏa thuận hợp tác khóa từ trước .Năm 1874, William Stanley Jevons xuất bản một cuốn sách [ 1 ] diễn đạt mối quan hệ giữa những hàm một chiều với mật mã học đồng thời đi sâu vào bài toán nghiên cứu và phân tích ra thừa số nguyên tố ( sử dụng trong thuật toán RSA ). Tháng 7 năm 1996, một nhà nghiên cứu [ 2 ] đã phản hồi về cuốn sách trên như sau :

- Trong cuốn The Principles of Science: A Treatise on Logic and Scientific Method được xuất bản năm 1890[3], William S. Jevons đã phát hiện nhiều phép toán rất dễ thực hiện theo một chiều nhưng rất khó theo chiều ngược lại. Một ví dụ đã chứng tỏ mã hóa rất dễ dàng trong khi giải mã thì không. Vẫn trong phần nói trên ở chương 7 (Giới thiệu về phép tính ngược) tác giả đề cập đến nguyên lý: ta có thể dễ dàng nhân các số tự nhiên nhưng phân tích kết quả ra thừa số nguyên tố thì không hề đơn giản. Đây chính là nguyên tắc cơ bản của thuật toán mật mã hóa khóa công khai RSA mặc dù tác giả không phải là người phát minh ra mật mã hóa khóa công khai.

Thuật toán mật mã hóa khóa công khai minh bạch được phong cách thiết kế tiên phong [ 4 ] bởi James H. Ellis, Clifford Cocks, và Malcolm Williamson tại GCHQ ( Anh ) vào đầu thập kỷ 1970. Thuật toán sau này được tăng trưởng và biết đến dưới tên Diffie-Hellman, và là một trường hợp đặc biệt quan trọng của RSA. Tuy nhiên những thông tin này chỉ được bật mý vào năm 1997 .Năm 1976, Whitfield Diffie và Martin Hellman công bố một mạng lưới hệ thống mật mã hóa khóa bất đối xứng trong đó nêu ra giải pháp trao đổi khóa công khai minh bạch. Công trình này chịu sự tác động ảnh hưởng từ xuất bản trước đó của Ralph Merkle về phân phối khóa công khai minh bạch. Trao đổi khóa Diffie-Hellman là chiêu thức hoàn toàn có thể vận dụng trên thực tiễn tiên phong để phân phối khóa bí hiểm trải qua một kênh thông tin không bảo đảm an toàn. Kỹ thuật thỏa thuận hợp tác khóa của Merkle có tên là mạng lưới hệ thống câu đố Merkle .Thuật toán tiên phong cũng được Rivest, Shamir và Adleman tìm ra vào năm 1977 tại MIT. Công trình này được công bố vào năm 1978 và thuật toán được đặt tên là RSA. RSA sử dụng phép toán tính hàm mũ môđun ( môđun được tính bằng tích số của 2 số nguyên tố lớn ) để mã hóa và giải thuật cũng như tạo chữ ký số. An toàn của thuật toán được bảo vệ với điều kiện kèm theo là không sống sót kỹ thuật hiệu suất cao để nghiên cứu và phân tích 1 số ít rất lớn thành thừa số nguyên tố .Kể từ thập kỷ 1970, đã có rất nhiều thuật toán mã hóa, tạo chữ ký số, thỏa thuận hợp tác khóa .. được tăng trưởng. Các thuật toán như ElGamal ( mật mã ) do Netscape tăng trưởng hay DSA do NSA và NIST cũng dựa trên những bài toán lôgarit rời rạc tựa như như RSA. Vào giữa thập kỷ 1980, Neal Koblitz khởi đầu cho một dòng thuật toán mới : mật mã đường cong elliptic và cũng tạo ra nhiều thuật toán tương tự như. Mặc dù cơ sở toán học của dòng thuật toán này phức tạp hơn nhưng lại giúp làm giảm khối lượng thống kê giám sát đặc biệt quan trọng khi khóa có độ dài lớn .

Về góc nhìn bảo đảm an toàn, những thuật toán mật mã hóa khóa bất đối xứng cũng không khác nhiều với những thuật toán mã hóa khóa đối xứng. Có những thuật toán được dùng thoáng rộng, có thuật toán đa phần trên kim chỉ nan ; có thuật toán vẫn được xem là bảo đảm an toàn, có thuật toán đã bị phá vỡ … Cũng cần quan tâm là những thuật toán được dùng thoáng đãng không phải khi nào cũng bảo vệ bảo đảm an toàn. Một số thuật toán có những chứng tỏ về độ bảo đảm an toàn với những tiêu chuẩn khác nhau. Nhiều chứng tỏ gắn việc phá vỡ thuật toán với những bài toán nổi tiếng vẫn được cho là không có giải thuật trong thời hạn đa thức ( Xem thêm : Lý thuyết độ phức tạp đo lường và thống kê ). Nhìn chung, chưa có thuật toán nào được chứng tỏ là bảo đảm an toàn tuyệt đối ( như mạng lưới hệ thống mật mã sử dụng một lần ). Vì vậy, cũng giống như tổng thể những thuật toán mật mã nói chung, những thuật toán mã hóa khóa công khai minh bạch cần phải được sử dụng một cách thận trọng .Mục Chính

- Các ứng dụng[sửa|sửa mã nguồn]

- Những yếu tố đặt ra trong thực tiễn[sửa|sửa mã nguồn]

- Sự tựa như với bưu chính[sửa|sửa mã nguồn]

- Thuật toán : link giữa 2 khóa trong cặp[sửa|sửa mã nguồn]

- Những điểm yếu[sửa|sửa mã nguồn]

- Khối lượng đo lường và thống kê[sửa|sửa mã nguồn]

- Mối quan hệ giữa khóa công khai minh bạch với thực thể chiếm hữu khóa[sửa|sửa mã nguồn]

- Các yếu tố tương quan tới thời hạn thực[sửa|sửa mã nguồn]

- Một số ví dụ[sửa|sửa mã nguồn]

- Liên kết ngoài[sửa| sửa mã nguồn]

Các ứng dụng[sửa|sửa mã nguồn]

Ứng dụng rõ ràng nhất của mật mã hóa khóa công khai minh bạch là bảo mật thông tin : một văn bản được mã hóa bằng khóa công khai minh bạch của một người sử dụng thì chỉ hoàn toàn có thể giải thuật với khóa bí hiểm của người đó .Các thuật toán tạo chữ ký số khóa công khai minh bạch hoàn toàn có thể dùng để nhận thực. Một người sử dụng hoàn toàn có thể mã hóa văn bản với khóa bí hiểm của mình. Nếu một người khác hoàn toàn có thể giải thuật với khóa công khai minh bạch của người gửi thì hoàn toàn có thể tin rằng văn bản thực sự xuất phát từ người gắn với khóa công khai minh bạch đó .Các đặc thù trên còn có ích cho nhiều ứng dụng khác như : tiền điện tử, thỏa thuận hợp tác khóa …

Những yếu tố đặt ra trong thực tiễn[sửa|sửa mã nguồn]

Sự tựa như với bưu chính[sửa|sửa mã nguồn]

Để thấy rõ hơn ưu điểm của mạng lưới hệ thống mật mã hóa khóa bất đối xứng ta hoàn toàn có thể dùng sự tựa như với mạng lưới hệ thống bưu chính trong ví dụ sau : 2 người ( Alice và Bob ) trao đổi thông tin mật trải qua mạng lưới hệ thống bưu chính. Alice cần gửi một bức thư có nội dung cần giữ bí hiểm tới cho Bob và sau đó nhận lại thư vấn đáp ( cũng cần giữ bí hiểm ) từ Bob .Trong mạng lưới hệ thống mật mã hóa khóa đối xứng, Alice sẽ cho bức thư vào hộp và khóa lại rồi gửi hộp theo đường bưu chính thông thường tới cho Bob. Khi Bob nhận được hộp, anh ta dùng một khóa giống hệt như khóa Alice đã dùng để mở hộp, đọc thông tin và gửi thư vấn đáp theo cách tương tự như. Vấn đề đặt ra là Alice và Bob phải có 2 khóa giống hệt nhau bằng một cách bảo đảm an toàn nào đó từ trước ( ví dụ điển hình như gặp mặt trực tiếp ) .Trong mạng lưới hệ thống mật mã hóa khóa bất đối xứng, Bob và Alice có hai khóa khác nhau. Đầu tiên, Alice nhu yếu Bob gửi cho mình khóa ( công khai minh bạch ) theo đường bưu chính thông thường và giữ lại khóa bí hiểm. Khi cần gửi thư, Alice sử dụng khóa nhận được từ Bob để khóa hộp. Khi nhận được hộp đã khóa bằng khóa công khai minh bạch của mình, Bob hoàn toàn có thể mở khóa và đọc thông tin. Để vấn đáp Alice, Bob cũng triển khai theo quy trình tương tự như với khóa của Alice .Điều quan trọng nhất ở đây là Bob và Alice không cần phải gửi đi khóa bí hiểm của mình. Điều này làm giảm rủi ro tiềm ẩn một kẻ thứ 3 ( ví dụ điển hình như một nhân viên cấp dưới bưu chính biến chất ) làm giả khóa trong quy trình luân chuyển và đọc những thông tin trao đổi giữa 2 người trong tương lai. Thêm vào đó, trong trường hợp Bob do sơ suất làm lộ khóa của mình thì những thông tin do Alice gửi cho người khác vẫn giữ bí hiểm ( vì sử dụng những cặp khóa khác ) .

Thuật toán : link giữa 2 khóa trong cặp[sửa|sửa mã nguồn]

Không phải toàn bộ những thuật toán mật mã hóa khóa bất đối xứng đều hoạt động giải trí giống nhau nhưng phần đông đều gồm 2 khóa có quan hệ toán học với nhau : một cho mã hóa và một để giải thuật. Để thuật toán bảo vệ bảo đảm an toàn thì không hề tìm được khóa giải thuật nếu chỉ biết khóa đã dùng mã hóa. Điều này còn được gọi là mã hóa công khai minh bạch vì khóa dùng để mã hóa hoàn toàn có thể công bố công khai minh bạch mà không ảnh hưởng tác động đến bí hiểm của văn bản mã hóa. Trong ví dụ ở trên, khóa công khai minh bạch hoàn toàn có thể là những hướng dẫn đủ để tạo ra khóa với đặc thù là một khi đã khóa thì không hề mở được nếu chỉ biết những hướng dẫn đã cho. Các thông tin để mở khóa thì chỉ có người chiếm hữu mới biết .

Những điểm yếu[sửa|sửa mã nguồn]

Tồn tại năng lực một người nào đó hoàn toàn có thể tìm ra được khóa bí hiểm. Không giống với mạng lưới hệ thống mật mã sử dụng một lần ( one-time pad ) hoặc tương tự, chưa có thuật toán mã hóa khóa bất đối xứng nào được chứng tỏ là bảo đảm an toàn trước những tiến công dựa trên thực chất toán học của thuật toán. Khả năng một mối quan hệ nào đó giữa 2 khóa hay điểm yếu của thuật toán dẫn tới cho phép giải thuật không cần tới khóa hay chỉ cần khóa mã hóa vẫn chưa được loại trừ. An toàn của những thuật toán này đều dựa trên những ước đạt về khối lượng giám sát để giải những bài toán gắn với chúng. Các ước đạt này lại luôn đổi khác tùy thuộc năng lực của máy tính và những phát hiện toán học mới .Mặc dù vậy, độ bảo đảm an toàn của những thuật toán mật mã hóa khóa công khai minh bạch cũng tương đối bảo vệ. Nếu thời hạn để phá một mã ( bằng chiêu thức duyệt hàng loạt ) được ước đạt là 1000 năm thì thuật toán này trọn vẹn hoàn toàn có thể dùng để mã hóa những thông tin về thẻ tín dụng thanh toán – Rõ ràng là thời hạn phá mã lớn hơn nhiều lần thời hạn sống sót của thẻ ( vài năm ) .

Nhiều điểm yếu của một số thuật toán mật mã hóa khóa bất đối xứng đã được tìm ra trong quá khứ. Thuật toán đóng gói ba lô là một ví dụ. Nó chỉ được xem là không an toàn khi một dạng tấn công không lường trước bị phát hiện. Gần đây, một số dạng tấn công đã đơn giản hóa việc tìm khóa giải mã dựa trên việc đo đạc chính xác thời gian mà một hệ thống phần cứng thực hiện mã hóa. Vì vậy, việc sử dụng mã hóa khóa bất đối xứng không thể đảm bảo an toàn tuyệt đối. Đây là một lĩnh vực đang được tích cực nghiên cứu để tìm ra những dạng tấn công mới.

Một điểm yếu tiềm tàng trong việc sử dụng khóa bất đối xứng là khả năng bị tấn công dạng kẻ tấn công đứng giữa (man in the middle attack): kẻ tấn công lợi dụng việc phân phối khóa công khai để thay đổi khóa công khai. Sau khi đã giả mạo được khóa công khai, kẻ tấn công đứng ở giữa 2 bên để nhận các gói tin, giải mã rồi lại mã hóa với khóa đúng và gửi đến nơi nhận để tránh bị phát hiện. Dạng tấn công kiểu này có thể phòng ngừa bằng các phương pháp trao đổi khóa an toàn nhằm đảm bảo nhận thực người gửi và toàn vẹn thông tin. Một điều cần lưu ý là khi các chính phủ quan tâm đến dạng tấn công này: họ có thể thuyết phục (hay bắt buộc) nhà cung cấp chứng thực số xác nhận một khóa giả mạo và có thể đọc các thông tin mã hóa.

Khối lượng đo lường và thống kê[sửa|sửa mã nguồn]

Để đạt được độ bảo đảm an toàn tương tự, thuật toán mật mã hóa khóa bất đối xứng yên cầu khối lượng giám sát nhiều hơn đáng kể so với thuật toán mật mã hóa khóa đối xứng. Vì thế trong thực tiễn hai dạng thuật toán này thường được dùng bổ trợ cho nhau để đạt hiệu suất cao cao. Trong quy mô này, một bên tham gia trao đổi thông tin tạo ra một khóa đối xứng dùng cho phiên thanh toán giao dịch. Khóa này sẽ được trao đổi bảo đảm an toàn trải qua mạng lưới hệ thống mã hóa khóa bất đối xứng. Sau đó 2 bên trao đổi thông tin bí hiểm bằng mạng lưới hệ thống mã hóa đối xứng trong suốt phiên thanh toán giao dịch .

Mối quan hệ giữa khóa công khai minh bạch với thực thể chiếm hữu khóa[sửa|sửa mã nguồn]

Để hoàn toàn có thể đạt được những ưu điểm của mạng lưới hệ thống thì mối quan hệ giữa khóa công khai minh bạch và thực thể chiếm hữu khóa phải được bảo vệ đúng mực. Vì thế những giao thức thiết lập và kiểm tra mối quan hệ này là đặc biệt quan trọng quan trọng. Việc gắn một khóa công khai minh bạch với một định danh người sử dụng thường được thực thi bởi những giao thức thực thi hạ tầng khóa công khai minh bạch ( PKI ). Các giao thức này được cho phép kiểm tra mối quan hệ giữa khóa và người được cho là sở hữu khóa trải qua một bên thứ ba được tin cậy. Mô hình tổ chức triển khai của mạng lưới hệ thống kiểm tra hoàn toàn có thể theo phân lớp ( những nhà cung ứng xác nhận số – X. 509 ) hoặc theo thống kê ( mạng lưới tin tưởng – PGP, GPG ) hoặc theo quy mô tin tưởng nội bộ ( SPKI ). Không nhờ vào vào thực chất của thuật toán hay giao thức, việc nhìn nhận mối quan hệ giữa khóa và người sở hữu khóa vẫn phải dựa trên những nhìn nhận chủ quan của bên thứ ba chính bới khóa là một thực thể toán học còn người chiếm hữu và mối quan hệ thì không. Hạ tầng khóa công khai minh bạch chính là những thiết chế để đưa ra những chủ trương cho việc nhìn nhận này .

Các yếu tố tương quan tới thời hạn thực[sửa|sửa mã nguồn]

Một khóa công khai minh bạch nào đó hoàn toàn có thể tương quan tới một số lượng lớn và khó xác lập người sử dụng. Vì thế sẽ tốn rất nhiều thời hạn khi muốn tịch thu hoặc sửa chữa thay thế một khóa vì nguyên do bảo mật an ninh. Do vậy, những mạng lưới hệ thống hoạt động giải trí trong thời hạn thực khi vận dụng mã hóa khóa công khai minh bạch cần phải rất là thận trọng. Có tối thiểu 4 yếu tố cần chăm sóc được đề cập sau đây .

Thẩm quyền tịch thu khóa[sửa|sửa mã nguồn]

Việc tịch thu khóa có tính phá hoại hoặc sai sót sẽ có năng lực gây ra tác động ảnh hưởng nghiêm trọng tới mạng lưới hệ thống. Trường hợp này trọn vẹn hoàn toàn có thể xảy ra nếu việc tịch thu khóa hoàn toàn có thể được thực thi bởi chỉ một thực thể. Chúng ta hoàn toàn có thể làm giảm rủi ro tiềm ẩn này bằng cách thực thi chủ trương tịch thu khóa với sự tham gia của hai thực thể trở lên. Chẳng hạn, một khóa chỉ bị tịch thu khi có sự đồng ý chấp thuận của cả Alice và Bob. Tuy nhiên, xét về phương diện bảo mật an ninh thì chủ trương này tạo nên điểm yếu cho mạng lưới hệ thống. Kẻ tiến công chỉ cần triển khai tiến công khước từ dịch vụ ( DoS ) vào Bob hoặc Alice là hoàn toàn có thể làm mạng lưới hệ thống ngừng hoạt động giải trí .Do thực thể có thẩm quyền tịch thu khóa rất quan trọng so với mạng lưới hệ thống nên những chính sách thực thi cần bảo vệ càng nhiều bên tham gia càng tốt để chống lại phá hoại đồng thời lại phải bảo vệ càng ít càng tốt để hoàn toàn có thể triển khai việc tịch thu nhanh gọn .

Phân phối khóa mới[sửa|sửa mã nguồn]

Sau khi một khóa bị tịch thu thì một khóa mới cần được phân phối theo một trình tự định trước .Giả sử khóa của Carol đã bị tịch thu. Trước khi có khóa mới Carol không hề tham gia trao đổi thông tin mật. Không ai hoàn toàn có thể gửi thông tin cho Carol mà không vi phạm bảo mật an ninh mạng lưới hệ thống và những thông tin từ Carol sẽ bị vô hiệu. Điều này cũng có nghĩa phần của mạng lưới hệ thống do Carol trấn áp ngừng hoạt động giải trí. Trong trường hợp này nhu yếu về bảo mật an ninh được đặt lên trên nhu yếu về tính chuẩn bị sẵn sàng của mạng lưới hệ thống .Trong mạng lưới hệ thống, người có thẩm quyền tạo khóa mới hoàn toàn có thể trùng với người có thẩm quyền tịch thu khóa nhưng không bắt buộc như vậy. Nếu xét về phương diện bảo mật an ninh thì đây không phải là ý tưởng sáng tạo tốt. Vấn đề phát sinh là tất cả chúng ta cần giảm khoảng chừng thời hạn giữa thời gian tịch thu khóa và thời gian tạo khóa mới tới mức tối thiểu. Để làm tốt việc này lại yên cầu một nơi / một thực thể có đủ 2 thẩm quyền nêu trên. Vấn đề là tất cả chúng ta phải cân đối giữa nhu yếu về bảo mật an ninh và nhu yếu về tính chuẩn bị sẵn sàng của mạng lưới hệ thống .

Thông báo thông tin về tịch thu khóa[sửa|sửa mã nguồn]

Thông báo về một khóa nào đó bị tịch thu cần đến được toàn bộ những người đang sử dụng nó trong thời hạn ngắn nhất hoàn toàn có thể .

Đối với hệ thống phân phối người ta có 2 cách đưa các thông tin thu hồi khóa đến người dùng: thông tin được đẩy (push) từ điểm trung tâm tới người dùng hoặc người dùng lấy (pull) thông tin từ trung tâm.

Đẩy thông tin từ TT là cách đơn thuần nhất để gửi thông tin tới toàn thể người sử dụng. Tuy nhiên không hề bảo vệ là thông tin thực sự tới được đích và so với một mạng lưới hệ thống lớn thì năng lực gửi thành công xuất sắc tới tổng thể người dùng là thấp. Thêm vào đó, thời hạn triển khai xong truyền tin sẽ là khá lớn và trong suốt quy trình này thì mạng lưới hệ thống hoàn toàn có thể bị tận dụng. Vì vậy, giải pháp này không bảo vệ bảo đảm an toàn cũng như không an toàn và đáng tin cậy .Phương pháp thứ hai người sử dụng lấy thông tin về khóa từ TT trước mỗi lần sử dụng. Điểm yếu của giải pháp này là người sử dụng sẽ bị chặn nếu không liên kết được với TT. Ở đây tất cả chúng ta lại thấy một lần nữa mối liên hệ trái chiều giữa bảo mật an ninh và tính chuẩn bị sẵn sàng : càng nhiều server ( tăng độ an toàn và đáng tin cậy ) thì thời hạn hành lang cửa số càng lớn ( độ bảo đảm an toàn giảm ) .Ngoài ra còn một giải pháp nữa là cung ứng những xác nhận có thời hạn. Việc xác lập thời hạn sống của mỗi xác nhận sẽ là sự cân đối giữa nhu yếu bảo đảm an toàn và tính sẵn sàng chuẩn bị của mạng lưới hệ thống và người dùng .

Các giải pháp thực thi khi lộ khóa[sửa|sửa mã nguồn]

Hầu hết những trường hợp tịch thu khóa xảy ra khi có sự kiện nào đó chứng tỏ khóa bí hiểm đã bị lộ. Ta gọi thời gian xảy ra sự kiện đó là T .Điều này dẫn tới 2 hệ quả : Các văn bản mã hóa với khóa công khai minh bạch sau thời gian T không còn được xem là bí hiểm ; và những chữ ký số triển khai với khóa bí hiểm sau thời gian T không còn được xem là thật nếu không có những tìm hiểu và khám phá kỹ lưỡng những sự kiện để tìm ra nơi thực thi chữ ký .Nếu nguyên do của việc lộ bí hiểm là lỗi mạng lưới hệ thống thì cần thực thi ngay lập tức kế hoạch phục sinh. Chiến lược này sẽ xác lập người có quyền tịch thu khóa, phương pháp truyền thông tin tới người dùng, phương pháp giải quyết và xử lý những văn bản mã hóa với khóa bị lộ sau thời gian T. Quy trình hồi sinh hoàn toàn có thể rất phức tạp và trong lúc triển khai thì mạng lưới hệ thống rất dễ bị tiến công phủ nhận dịch vụ ( DoS ) .

Một số ví dụ[sửa|sửa mã nguồn]

Một số thuật toán mã hóa khóa công khai được đánh giá cao:

Một số thuật toán không được đánh giá cao:

Một số ví dụ về giao thức sử dụng mã hóa khóa công khai:

- ^ The Principles of Science: A Treatise on Logic and Scientific Method, Macmillan & Co., London, 1874, 2nd ed. 1877, 3rd ed. 1879. Reprinted with a foreword by

Jevons, William Stanley,, Macmillan & Co., London, 1874, 2nd ed. 1877, 3rd ed. 1879. Reprinted with a foreword by Ernst Nagel, Dover Publications, New York, NY, 1958.

- ^ Solomon W. Golomb, On Factoring Jevons ‘ Number, CRYPTOLOGIA 243 ( July 1996 ) .

- ^ Năm xuất bản trong lời phản hồi này không đúng chuẩn .

- ^ The NSA has also claimed to have invented public-key cryptography, in the 1960 s ; however, there is currently ( as of 2004 ) little supporting public evidence for this claim [ 1 ]

Liên kết ngoài[sửa|

sửa mã nguồn]

Source: https://thomaygiat.com

Category : Kỹ Thuật Số

Chuyển vùng quốc tế MobiFone và 4 điều cần biết – MobifoneGo

Muốn chuyển vùng quốc tế đối với thuê bao MobiFone thì có những cách nào? Đừng lo lắng, bài viết này của MobiFoneGo sẽ giúp…

Cách copy dữ liệu từ ổ cứng này sang ổ cứng khác

Bạn đang vướng mắc không biết làm thế nào để hoàn toàn có thể copy dữ liệu từ ổ cứng này sang ổ cứng khác…

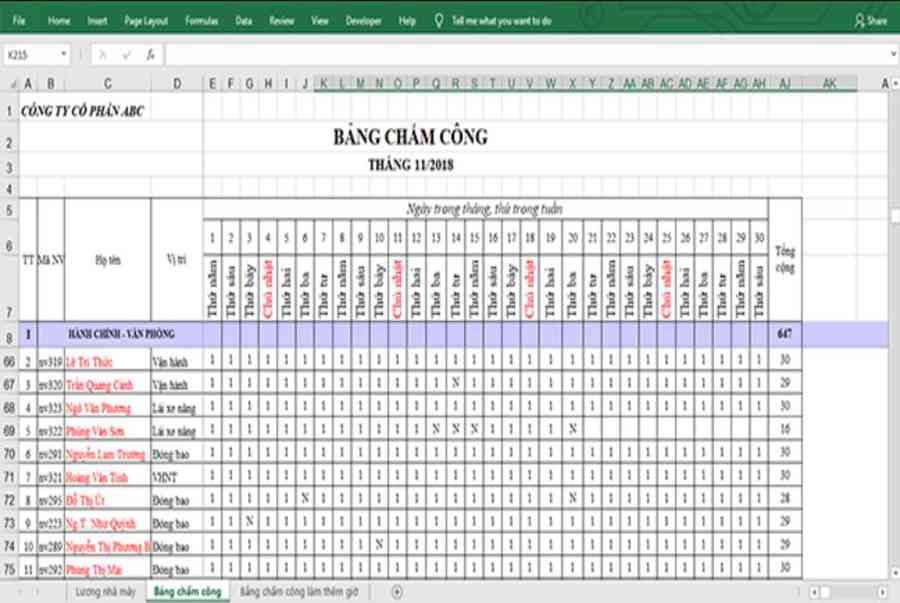

Hướng dẫn xử lý dữ liệu từ máy chấm công bằng Excel

Hướng dẫn xử lý dữ liệu từ máy chấm công bằng Excel Xử lý dữ liệu từ máy chấm công là việc làm vô cùng…

Cách nhanh nhất để chuyển đổi từ Android sang iPhone 11 | https://thomaygiat.com

Bạn đã mua cho mình một chiếc iPhone 11 mới lạ vừa ra mắt, hoặc có thể bạn đã vung tiền và có một chiếc…

Giải pháp bảo mật thông tin trong các hệ cơ sở dữ liệu phổ biến hiện nay

Hiện nay, với sự phát triển mạnh mẽ của công nghệ 4.0 trong đó có internet và các thiết bị công nghệ số. Với các…

4 điều bạn cần lưu ý khi sao lưu dữ liệu trên máy tính

08/10/2020những chú ý khi tiến hành sao lưu dữ liệu trên máy tính trong bài viết dưới đây của máy tính An Phát để bạn…

![Thợ Sửa Máy Giặt [ Tìm Thợ Sửa Máy Giặt Ở Đây ]](https://thomaygiat.com/wp-content/uploads/sua-may-giat-lg-tai-nha-1.jpg)