HTTPS – Wikipedia tiếng Việt

Hypertext Transfer Protocol Security (HTTPS) là một phần mở rộng của Hypertext Transfer Protocol (HTTP). Nó được sử dụng để giao tiếp an toàn qua mạng máy tính và được sử dụng rộng rãi trên Internet. Trong HTTPS, giao thức truyền thông được mã hóa bằng Transport Layer Security (TLS) hay trước đây là Secure Sockets Layer (SSL). Do đó, giao thức này còn được gọi là HTTP qua TLS, hoặc HTTP qua SSL.

Các động cơ chính để dùng HTTPS là xác nhận trang web được truy vấn và bảo vệ quyền riêng tư và tính toàn vẹn của tài liệu được trao đổi trong khi truyền. Nó bảo vệ chống lại những cuộc tiến công của kẻ trung gian và mã hóa hai chiều của tiếp xúc giữa máy khách và sever bảo vệ thông tin liên lạc khỏi bị nghe trộm và trá hình. Khía cạnh xác nhận của HTTPS nhu yếu một bên thứ ba đáng an toàn và đáng tin cậy ký những chứng từ số phía sever. Trước đây, đây là một hoạt động giải trí tốn kém, có nghĩa là những liên kết HTTPS đã được xác nhận trọn vẹn thường chỉ được tìm thấy trên những dịch vụ thanh toán giao dịch thanh toán giao dịch bảo vệ và những mạng lưới hệ thống thông tin công ty được bảo mật thông tin khác trên World Wide Web. Vào năm năm nay, một chiến dịch của Electronic Frontier Foundation với sự tương hỗ của những nhà tăng trưởng trình duyệt web đã khiến giao thức này trở nên thông dụng hơn. HTTPS hiện được người dùng web sử dụng liên tục hơn so với HTTP không bảo đảm an toàn khởi đầu, hầu hết để bảo vệ tính xác nhận của trang trên toàn bộ những loại website ; thông tin tài khoản bảo đảm an toàn ; và giữ bí hiểm thông tin liên lạc, danh tính và duyệt web của người dùng .

Lưu trữ 2020-09-29 tại Wayback MachineURL bắt đầu bằng lược đồ HTTPS và nhãn tên miền WWW

Lưu trữ 2020-09-29 tại Wayback MachineURL bắt đầu bằng lược đồ HTTPS và nhãn tên miền WWW

Lược đồ định danh tài nguyên đồng nhất (URI) HTTPS có cú pháp sử dụng giống hệt với lược đồ HTTP. Tuy nhiên, HTTPS báo hiệu trình duyệt sử dụng một lớp mã hóa bổ sung SSL/TLS để bảo vệ lưu lượng truy cập. SSL/TLS đặc biệt phù hợp với HTTP, vì nó có thể cung cấp một số biện pháp bảo vệ ngay cả khi chỉ một bên của giao tiếp được xác thực. Đây là trường hợp của các giao dịch HTTP qua Internet, trong đó thường chỉ máy chủ được xác thực (bằng cách khách hàng kiểm tra chứng chỉ của máy chủ).

HTTPS tạo ra một kênh an toàn qua một mạng không an toàn. Điều này đảm bảo sự bảo vệ hợp lý khỏi những kẻ nghe trộm và các cuộc tấn công trung gian, với điều kiện sử dụng các bộ mật mã thích hợp và chứng chỉ máy chủ được xác minh và đáng tin cậy.

Bạn đang đọc: HTTPS – Wikipedia tiếng Việt

Vì HTTPS dựa trọn vẹn vào HTTP trên TLS nên hàng loạt giao thức HTTP bên dưới hoàn toàn có thể được mã hóa. Điều này gồm có URL nhu yếu ( website đơn cử đã được nhu yếu ), tham số truy vấn, tiêu đề và cookie ( thường chứa thông tin nhận dạng về người dùng ). Tuy nhiên, vì địa chỉ website và số cổng nhất thiết phải là một phần của giao thức TCP / IP cơ bản, HTTPS không hề bảo vệ sự bật mý của chúng. Trên thực tiễn, điều này có nghĩa là ngay cả trên một sever web được định thông số kỹ thuật đúng chuẩn, những kẻ nghe trộm hoàn toàn có thể suy ra địa chỉ IP và số cổng của sever web và nhiều lúc thậm chí còn cả tên miền ( ví dụ : www.example.org, nhưng không phải phần còn lại của URL ) người dùng đang liên lạc, cùng với lượng tài liệu được truyền và thời lượng liên lạc, mặc dầu đó không phải là nội dung của việc liên lạc. [ 1 ]Các trình duyệt web an toàn và đáng tin cậy những website HTTPS dựa trên những tổ chức triển khai phát hành chứng từ được thiết lập sẵn trong ứng dụng của họ. Cơ quan cấp chứng từ theo cách này được người tạo trình duyệt web đáng tin cậy để cung ứng chứng từ hợp lệ. Do đó, người dùng nên tin cậy liên kết HTTPS với một trang web khi và chỉ khi toàn bộ những điều sau là đúng :

- Người dùng tin tưởng rằng phần mềm trình duyệt triển khai chính xác HTTPS với các tổ chức phát hành chứng chỉ được cài đặt sẵn một cách chính xác.

- Người dùng tin tưởng tổ chức phát hành chứng chỉ chỉ bảo đảm cho các trang web hợp pháp.

- Trang web cung cấp một chứng chỉ hợp lệ, có nghĩa là nó đã được ký bởi một cơ quan đáng tin cậy.

- Chứng chỉ xác định chính xác trang web (ví dụ: khi trình duyệt truy cập ” https://example.com “, chứng chỉ nhận được chính xác cho “example.com” chứ không phải một số thực thể khác).

- Người dùng tin tưởng rằng lớp mã hóa của giao thức (SSL/TLS) đủ an toàn để chống lại những kẻ nghe trộm.

HTTPS đặc biệt quan trọng quan trọng so với những mạng không bảo đảm an toàn và mạng hoàn toàn có thể bị trá hình. Các mạng không bảo đảm an toàn, ví dụ điển hình như những điểm truy vấn Wi-Fi công cộng, được cho phép bất kể ai trong cùng một mạng cục bộ hoàn toàn có thể dò tìm gói và phát hiện ra thông tin nhạy cảm không được bảo vệ bởi HTTPS. Ngoài ra, 1 số ít mạng WLAN không lấy phí sử dụng và trả phí đã được quan sát thấy trá hình những website bằng cách tham gia vào việc đưa vào gói để phân phát quảng cáo của chính họ trên những website khác. Phương thức này hoàn toàn có thể bị tận dụng một cách ác ý theo nhiều cách, ví dụ điển hình như bằng cách đưa ứng dụng ô nhiễm vào những website và đánh cắp thông tin cá thể của người dùng. [ 2 ]HTTPS cũng rất quan trọng so với những liên kết qua mạng ẩn danh Tor, vì những nút Tor ô nhiễm hoàn toàn có thể làm hỏng hoặc đổi khác nội dung đi qua chúng theo cách không bảo đảm an toàn và đưa ứng dụng ô nhiễm vào liên kết. Đây là một nguyên do tại sao Electronic Frontier Foundation và dự án Bất Động Sản Tor khởi đầu tăng trưởng HTTPS Everywhere, [ 1 ] được gồm có trong Tor Browser Bundle. [ 3 ]Khi nhiều thông tin được bật mý về việc giám sát hàng loạt quy mô toàn thế giới và tội phạm đánh cắp thông tin cá thể, việc sử dụng bảo mật thông tin HTTPS trên tổng thể những website ngày càng trở nên quan trọng bất kể loại liên kết Internet đang được sử dụng. [ 4 ] [ 5 ] Mặc dù siêu dữ liệu về những trang riêng không liên quan gì đến nhau mà người dùng truy vấn hoàn toàn có thể không được coi là nhạy cảm, nhưng khi được tổng hợp lại, siêu dữ liệu hoàn toàn có thể bật mý rất nhiều về người dùng và xâm phạm quyền riêng tư của người dùng. [ 6 ] [ 7 ] [ 8 ]Việc tiến hành HTTPS cũng được cho phép sử dụng HTTP / 2 ( hoặc giao thức tiền thân của nó, giao thức SPDY hiện không được dùng nữa ), là một thế hệ HTTP mới được phong cách thiết kế để giảm thời hạn tải trang, kích cỡ và độ trễ .Có những khuyến nghị sử dụng HTTP Strict Transport Security ( HSTS ) với HTTPS để bảo vệ người dùng khỏi những cuộc tiến công trung gian, đặc biệt quan trọng là việc tước bỏ SSL. [ 8 ] [ 9 ]Không nên nhầm lẫn HTTPS với Secure HTTP ( S-HTTP ) hiếm khi được sử dụng được chỉ định trong RFC 2660 .

Sử dụng trong những website[sửa|sửa mã nguồn]

Tính đến tháng 4 năm 2018, 33,2 % trong số một triệu website số 1 của Alexa sử dụng HTTPS làm mặc định, [ 10 ] 57,1 % trong số 137.971 website thông dụng nhất trên Internet có tiến hành HTTPS bảo đảm an toàn, [ 11 ] và 70 % số lần tải trang ( đo bằng Firefox Telemetry ) sử dụng HTTPS. [ 12 ]

Tích hợp trình duyệt[sửa|sửa mã nguồn]

Hầu hết những trình duyệt hiển thị cảnh báo nhắc nhở nếu họ nhận được chứng từ không hợp lệ. Các trình duyệt cũ hơn, khi liên kết với một website có chứng từ không hợp lệ, sẽ hiển thị cho người dùng một hộp thoại hỏi họ có muốn liên tục hay không. Các trình duyệt mới hơn hiển thị cảnh báo nhắc nhở trên hàng loạt hành lang cửa số. Các trình duyệt mới hơn cũng hiển thị điển hình nổi bật thông tin bảo mật thông tin của website trong thanh địa chỉ. Chứng chỉ xác nhận lan rộng ra chuyển thanh địa chỉ sang màu xanh lục trong những trình duyệt mới hơn. Hầu hết những trình duyệt cũng hiển thị cảnh báo nhắc nhở cho người dùng khi truy vấn website có chứa hỗn hợp nội dung được mã hóa và không được mã hóa. Ngoài ra, nhiều bộ lọc web trả lại cảnh báo nhắc nhở bảo mật thông tin khi truy vấn những website bị cấm .Electronic Frontier Foundation công bố rằng ” Trong một quốc tế lý tưởng, mọi nhu yếu web đều hoàn toàn có thể được đặt mặc định thành HTTPS “, đã phân phối một tiện ích bổ trợ có tên HTTPS Everywhere cho Mozilla Firefox, Google Chrome, Chromium và Android, được cho phép HTTPS theo mặc định cho hàng trăm website được sử dụng tiếp tục. [ 13 ] [ 14 ]

Tính bảo mật của HTTPS là TLS bên dưới, thường sử dụng khóa công khai và khóa riêng dài hạn để tạo khóa phiên ngắn hạn, khóa này sau đó được sử dụng để mã hóa luồng dữ liệu giữa máy khách và máy chủ. Chứng chỉ X.509 được sử dụng để xác thực máy chủ (và đôi khi cả máy khách). Do đó, cơ quan cấp chứng chỉ và chứng chỉ khóa công khai là cần thiết để xác minh mối quan hệ giữa chứng chỉ và chủ sở hữu của nó, cũng như để tạo, ký và quản lý hiệu lực của chứng chỉ. Mặc dù điều này có thể có lợi hơn việc xác minh danh tính thông qua một trang web tin cậy, nhưng các tiết lộ giám sát hàng loạt năm 2013 đã thu hút sự chú ý của các cơ quan cấp chứng chỉ như một điểm yếu tiềm ẩn cho phép tấn công kẻ trung gian.[15][16] Một thuộc tính quan trọng trong bối cảnh này là tính bí mật về phía trước, đảm bảo rằng thông tin liên lạc được mã hóa được ghi lại trong quá khứ không thể được truy xuất và giải mã nếu khóa bí mật lâu dài hoặc mật khẩu bị xâm phạm trong tương lai. Không phải tất cả các máy chủ web đều cung cấp bí mật chuyển tiếp.[17] [Cần cập nhật]

Để HTTPS có hiệu suất cao, một website phải được tàng trữ trọn vẹn qua HTTPS. Nếu 1 số ít nội dung của website được tải qua HTTP ( ví dụ : tập lệnh hoặc hình ảnh ) hoặc nếu chỉ một trang nhất định chứa thông tin nhạy cảm, ví dụ điển hình như trang đăng nhập, được tải qua HTTPS trong khi phần còn lại của website được tải qua HTTP đơn thuần, người dùng sẽ dễ bị tiến công và giám sát. Ngoài ra, cookie trên một website được phân phát trải qua HTTPS phải được bật thuộc tính bảo mật thông tin. Trên một website có thông tin nhạy cảm trên đó, người dùng và phiên sẽ bị hiển thị mỗi khi website đó được truy vấn bằng HTTP thay vì HTTPS. [ 8 ]

Điểm độc lạ với HTTP[sửa|sửa mã nguồn]

Các URL HTTPS mở màn bằng ” https : / / ” và sử dụng cổng 443 theo mặc định, trong khi những URL HTTP mở màn bằng ” http : / / ” và sử dụng cổng 80 theo mặc định .HTTP không được mã hóa và do đó dễ bị tiến công kẻ trung gian và nghe trộm, hoàn toàn có thể được cho phép những kẻ tiến công có quyền truy vấn vào thông tin tài khoản website và thông tin nhạy cảm, đồng thời sửa đổi website để đưa ứng dụng ô nhiễm hoặc quảng cáo vào. HTTPS được phong cách thiết kế để chống lại những cuộc tiến công như vậy và được coi là bảo đảm an toàn trước chúng ( ngoại trừ việc tiến hành HTTPS sử dụng những phiên bản SSL không dùng nữa ) .

Các tầng mạng[sửa|sửa mã nguồn]

HTTP hoạt động giải trí ở tầng cao nhất của quy mô TCP / IP — tầng ứng dụng ; cũng như giao thức bảo mật thông tin TLS ( hoạt động giải trí như một tầng con thấp hơn của cùng một tầng ), mã hóa một thông điệp HTTP trước khi truyền và giải thuật một thông tin khi đến. Nói một cách đúng chuẩn, HTTPS không phải là một giao thức riêng không liên quan gì đến nhau, mà đề cập đến việc sử dụng HTTP thường thì qua liên kết SSL / TLS được mã hóa .HTTPS mã hóa tổng thể nội dung gửi đi, gồm có tiêu đề HTTP và tài liệu nhu yếu / phản hồi. Ngoại trừ cuộc tiến công mật mã CCA hoàn toàn có thể xảy ra được diễn đạt trong phần số lượng giới hạn bên dưới, kẻ tiến công tối thiểu phải hoàn toàn có thể phát hiện ra rằng liên kết đang diễn ra giữa hai bên, cùng với tên miền và địa chỉ IP của họ .

Thiết lập sever[sửa|sửa mã nguồn]

Để chuẩn bị máy chủ web chấp nhận kết nối HTTPS, quản trị viên phải tạo chứng chỉ khóa công khai cho máy chủ web. Chứng chỉ này phải được ký bởi tổ chức phát hành chứng chỉ đáng tin cậy để trình duyệt web chấp nhận nó mà không cần cảnh báo. Cơ quan có thẩm quyền xác nhận rằng chủ sở hữu chứng chỉ là người điều hành máy chủ web cung cấp nó. Các trình duyệt web thường được phân phối với một danh sách các chứng chỉ đã ký của các cơ quan cấp chứng chỉ chính để cơ quan cấp chứng chỉ có thể xác minh các chứng chỉ do các trình duyệt ký.

Xem thêm: Lịch sử Internet – Wikipedia tiếng Việt

Nhận chứng từ[sửa|sửa mã nguồn]

Một số tổ chức triển khai phân phối chứng từ thương mại sống sót, phân phối chứng từ SSL / TLS trả phí thuộc 1 số ít loại, gồm có cả Chứng chỉ xác nhận lan rộng ra .Let’s Encrypt, ra đời vào tháng 4 năm năm nay, [ 18 ] cung ứng dịch vụ tự động hóa và không tính tiền phân phối chứng từ SSL / TLS cơ bản cho những website. [ 19 ] Theo Electronic Frontier Foundation, Let’s Encrypt sẽ giúp việc quy đổi từ HTTP sang HTTPS ” thuận tiện như đưa ra một lệnh hoặc nhấp vào một nút. ” [ 20 ] Phần lớn những nhà sản xuất dịch vụ tàng trữ web và đám mây hiện tận dụng Let’s Encrypt, phân phối chứng từ không lấy phí cho người mua của họ .

Sử dụng như cách trấn áp truy vấn[sửa|sửa mã nguồn]

HTTPS cũng hoàn toàn có thể được sử dụng để xác nhận máy khách nhằm mục đích số lượng giới hạn quyền truy vấn vào sever web so với người dùng được ủy quyền. Để làm điều này, quản trị viên website thường tạo chứng từ cho mỗi người dùng, chứng từ này người dùng tải vào trình duyệt của họ. Thông thường, chứng từ chứa tên và địa chỉ e-mail của người dùng được chuyển nhượng ủy quyền và được sever tự động hóa kiểm tra trên mỗi liên kết để xác định danh tính của người dùng, thậm chí còn hoàn toàn có thể không nhu yếu mật khẩu .

Trong trường hợp khóa bí hiểm ( riêng tư ) bị lộ[sửa|sửa mã nguồn]

Một đặc tính quan trọng trong toàn cảnh này là tính bảo mật thông tin chuyển tiếp tuyệt vời ( PFS ). Sở hữu một trong những khóa bí hiểm bất đối xứng dài hạn được sử dụng để thiết lập phiên HTTPS sẽ không giúp thuận tiện hơn trong việc lấy khóa phiên thời gian ngắn để sau đó giải thuật cuộc hội thoại, ngay cả sau đó. Trao đổi khóa Diffie-Hellman ( DHE ) và trao đổi khóa đường cong ellip Diffie-Hellman ( ECDHE ) là những chương trình duy nhất được biết đến là có thuộc tính đó vào năm 2013. Trong năm 2013, chỉ có 30 % phiên trình duyệt Firefox, Opera và Chromium và gần 0 % phiên Safari của Apple và Microsoft Internet Explorer sử dụng nó. [ 17 ] TLS 1.3, được đưa ra vào tháng 8 năm 2018, đã bỏ tương hỗ cho mật mã mà không có bí hiểm chuyển tiếp. Tính đến tháng 2 năm 2020, 96,6 % sever web được khảo sát tương hỗ 1 số ít hình thức bảo mật thông tin chuyển tiếp và 52,1 % sẽ sử dụng bảo mật thông tin chuyển tiếp với hầu hết những trình duyệt. [ 21 ]Một chứng từ hoàn toàn có thể bị tịch thu trước khi hết hạn, ví dụ điển hình như vì tính bí hiểm của khóa cá thể đã bị xâm phạm. Các phiên bản mới hơn của những trình duyệt thông dụng như Firefox, [ 22 ] Opera, [ 23 ] và Internet Explorer trên Windows Vista [ 24 ] tiến hành Giao thức Trạng thái Chứng chỉ Trực tuyến ( OCSP ) để xác định rằng đây không phải là trường hợp. Trình duyệt gửi số sê-ri của chứng từ đến tổ chức triển khai phát hành chứng từ hoặc người được chuyển nhượng ủy quyền của tổ chức triển khai đó qua OCSP ( Giao thức trạng thái chứng từ trực tuyến ) và tổ chức triển khai này sẽ phản hồi, thông tin cho trình duyệt biết chứng từ có còn hợp lệ hay không. [ 25 ] CA cũng hoàn toàn có thể cấp CRL để cho mọi người biết rằng những chứng từ này đã bị tịch thu .

Các số lượng giới hạn[sửa|sửa mã nguồn]

Mã hóa SSL (Secure Sockets Layer) và TLS (Transport Layer Security) có thể được cấu hình ở hai chế độ: đơn giản và tương hỗ. Trong chế độ đơn giản, xác thực chỉ được thực hiện bởi máy chủ. Phiên bản tương hỗ yêu cầu người dùng cài đặt chứng chỉ máy khách cá nhân trong trình duyệt web để xác thực người dùng.[26] Trong cả hai trường hợp, mức độ bảo vệ phụ thuộc vào tính đúng đắn của việc triển khai phần mềm và các thuật toán mã hóa sử dụng.

SSL / TLS không ngăn ngừa việc lập chỉ mục website bởi trình tích lũy thông tin và trong 1 số ít trường hợp, URI của tài nguyên được mã hóa hoàn toàn có thể được suy ra bằng cách chỉ biết kích cỡ nhu yếu / phản hồi bị chặn. [ 27 ] Điều này được cho phép kẻ tiến công có quyền truy vấn vào bản rõ ( nội dung tĩnh có sẵn công khai minh bạch ) và văn bản được mã hóa ( phiên bản được mã hóa của nội dung tĩnh ), được cho phép tiến công bằng mật mã .Vì TLS hoạt động giải trí ở Lever giao thức thấp hơn HTTP và không có kiến thức và kỹ năng về những giao thức Lever cao hơn, sever TLS chỉ hoàn toàn có thể hiển thị đúng một chứng từ cho một tổng hợp địa chỉ và cổng đơn cử. [ 28 ] Trước đây, điều này có nghĩa là không khả thi khi sử dụng dịch vụ tàng trữ ảo dựa trên tên với HTTPS. Có một giải pháp được gọi là Chỉ báo tên sever ( SNI ), sẽ gửi tên sever đến sever trước khi mã hóa liên kết, mặc dầu nhiều trình duyệt cũ không tương hỗ tiện ích lan rộng ra này. Hỗ trợ cho SNI có sẵn kể từ Firefox 2, Opera 8, Apple Safari 2.1, Google Chrome 6 và Internet Explorer 7 trên Windows Vista. [ 29 ] [ 30 ] [ 31 ]Theo quan điểm kiến trúc mạng lưới hệ thống :

- Kết nối SSL/TLS được máy tính đầu tiên khởi tạo kết nối TLS quản lý. Nếu vì bất kỳ lý do nào (định tuyến, tối ưu hóa lưu lượng, v.v.), máy chủ này không phải là máy chủ ứng dụng và nó phải giải mã dữ liệu, thì phải tìm ra các giải pháp để truyền thông tin xác thực người dùng hoặc chứng chỉ tới máy chủ ứng dụng, cần phải biết ai sẽ được kết nối.

- Đối với SSL/TLS có xác thực lẫn nhau, phiên SSL/TLS được máy chủ đầu tiên khởi tạo kết nối quản lý. Trong các tình huống mã hóa phải được phổ biến dọc theo các máy chủ chuỗi, việc quản lý session timeOut trở nên cực kỳ khó thực hiện.

- Bảo mật là tối đa với SSL/TLS tương hỗ, nhưng ở phía máy khách, không có cách nào để kết thúc đúng cách kết nối SSL/TLS và ngắt kết nối người dùng ngoại trừ bằng cách đợi phiên máy chủ hết hạn hoặc bằng cách đóng tất cả các ứng dụng máy khách liên quan.

Một kiểu tấn công man-in-the-middle tinh vi được gọi là tước đi SSL đã được trình bày tại Hội nghị Blackhat năm 2009. Kiểu tấn công này đánh bại sự bảo mật do HTTPS cung cấp bằng cách thay đổi liên kết

https:thành liên kếthttp::, lợi dụng thực tế là ít người dùng Internet thực sự nhập “https” vào giao diện trình duyệt của họ: họ truy cập vào một trang web an toàn bằng cách nhấp vào một liên kết và do đó bị đánh lừa rằng họ đang sử dụng HTTPS trong khi thực tế là họ đang sử dụng HTTP. Sau đó kẻ tấn công giao tiếp với khách hàng.[32] Điều này đã thúc đẩy sự phát triển của một biện pháp đối phó trong HTTP được gọi là HTTP Strict Transport Security.HTTPS đã được chứng minh là dễ bị tấn công bởi một loạt các cuộc tấn công phân tích lưu lượng. Các cuộc tấn công phân tích lưu lượng là một loại tấn công kênh phụ dựa trên các biến thể về thời gian và kích thước của lưu lượng truy cập để suy ra các thuộc tính về chính lưu lượng được mã hóa. Có thể phân tích lưu lượng vì mã hóa SSL / TLS thay đổi nội dung của lưu lượng, nhưng có tác động tối thiểu đến quy mô và thời gian của lưu lượng. Vào tháng 5 năm 2010, một bài báo nghiên cứu của các nhà nghiên cứu từ Microsoft Research và Đại học Indiana đã phát hiện ra rằng dữ liệu người dùng nhạy cảm chi tiết có thể được suy ra từ các kênh phụ như kích thước gói. Các nhà nghiên cứu phát hiện ra rằng, mặc dù có được bảo vệ HTTPS trong một số ứng dụng web hàng đầu, cao cấp trong lĩnh vực chăm sóc sức khỏe, thuế, đầu tư và tìm kiếm trên web, kẻ nghe trộm có thể suy ra bệnh/thuốc /phẫu thuật/ thu nhập gia đình và bí mật đầu tư của người dùng.[33] Mặc dù công trình này đã chứng minh tính dễ bị tổn thương của HTTPS đối với phân tích lưu lượng, nhưng cách tiếp cận mà các tác giả trình bày yêu cầu phân tích thủ công và tập trung đặc biệt vào các ứng dụng web được HTTPS bảo vệ.

Thực tế là hầu hết những website tân tiến, gồm có Google, Yahoo !, và Amazon, sử dụng HTTPS gây ra sự cố cho nhiều người dùng khi nỗ lực truy vấn những điểm phát Wi-Fi công cộng, vì trang đăng nhập điểm phát Wi-Fi không tải được nếu người dùng cố gắng nỗ lực mở tài nguyên HTTPS. [ 34 ] Một số website, ví dụ điển hình như neverssl.com và nonhttps.com, bảo vệ rằng chúng sẽ luôn hoàn toàn có thể truy vấn được bằng HTTP. [ 35 ] [ 36 ]

Netscape Communications đã tạo ra HTTPS vào năm 1994 cho trình duyệt web Netscape Navigator. [ 37 ] Ban đầu, HTTPS được sử dụng với giao thức SSL. Khi SSL tăng trưởng thành Bảo mật tầng truyền tải ( TLS ), HTTPS được RFC 2818 chính thức xác lập vào tháng 5 năm 2000. Google đã thông tin vào tháng 2 năm 2018 rằng trình duyệt Chrome của họ sẽ lưu lại những trang web HTTP là ” Không bảo đảm an toàn ” sau tháng 7 năm 2018. [ 38 ] Động thái này nhằm mục đích khuyến khích chủ sở hữu trang web tiến hành HTTPS, như một nỗ lực để làm cho World Wide Web bảo đảm an toàn hơn .

Source: https://thomaygiat.com

Category : Kỹ Thuật Số

Chuyển vùng quốc tế MobiFone và 4 điều cần biết – MobifoneGo

Muốn chuyển vùng quốc tế đối với thuê bao MobiFone thì có những cách nào? Đừng lo lắng, bài viết này của MobiFoneGo sẽ giúp…

Cách copy dữ liệu từ ổ cứng này sang ổ cứng khác

Bạn đang vướng mắc không biết làm thế nào để hoàn toàn có thể copy dữ liệu từ ổ cứng này sang ổ cứng khác…

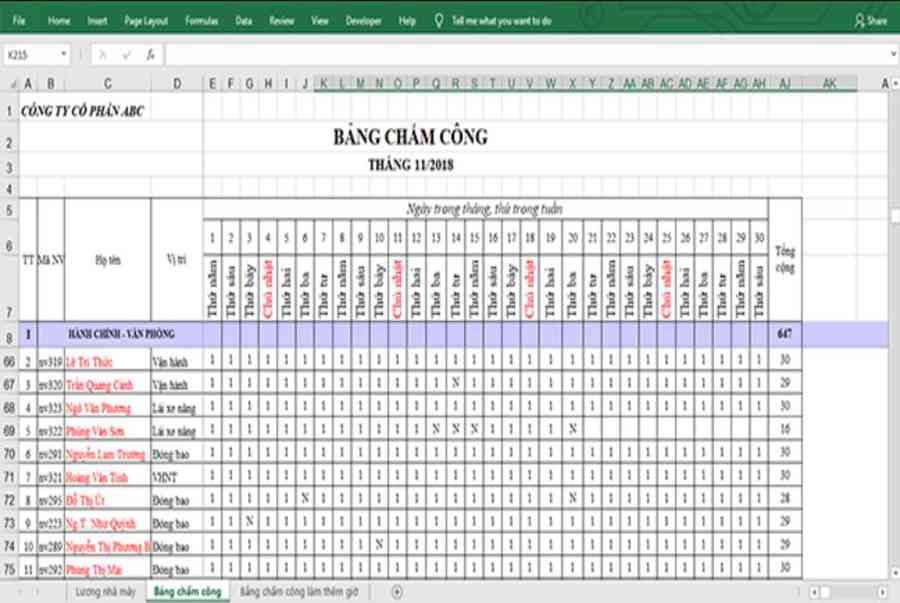

Hướng dẫn xử lý dữ liệu từ máy chấm công bằng Excel

Hướng dẫn xử lý dữ liệu từ máy chấm công bằng Excel Xử lý dữ liệu từ máy chấm công là việc làm vô cùng…

Cách nhanh nhất để chuyển đổi từ Android sang iPhone 11 | https://thomaygiat.com

Bạn đã mua cho mình một chiếc iPhone 11 mới lạ vừa ra mắt, hoặc có thể bạn đã vung tiền và có một chiếc…

Giải pháp bảo mật thông tin trong các hệ cơ sở dữ liệu phổ biến hiện nay

Hiện nay, với sự phát triển mạnh mẽ của công nghệ 4.0 trong đó có internet và các thiết bị công nghệ số. Với các…

4 điều bạn cần lưu ý khi sao lưu dữ liệu trên máy tính

08/10/2020những chú ý khi tiến hành sao lưu dữ liệu trên máy tính trong bài viết dưới đây của máy tính An Phát để bạn…

![Thợ Sửa Máy Giặt [ Tìm Thợ Sửa Máy Giặt Ở Đây ]](https://thomaygiat.com/wp-content/uploads/sua-may-giat-lg-tai-nha-1.jpg)