Mã hóa dữ liệu nguồn 1 WEP – ĐỒ ÁN TỐT NGHIỆP TỔNG QUAN MẠNG KHÔNG DÂY – https://thomaygiat.com

Khi phong cách thiết kế những nhu yếu kỹ thuật cho mạng không dây, chuẩn 802.11 của IEEE đã tính đến yếu tố bảo mật thông tin tài liệu đường truyền qua phương pháp mã hóa WEP. Phương thức này được đa phần những nhà phân phối thiết bị không dây tương hỗ như một phương pháp bảo mật thông tin mặc định. Tuy nhiên, những phát hiện gần đây về điểm yếu của chuẩn 802.11 WEP đã ngày càng tăng sự hoài nghi về mức độ bảo đảm an toàn của WEP và thôi thúc sự tăng trưởng của chuẩn 802.11 i. Tuy vậy, đa số những thiết bị không dây hiện tại đã và đang sử dụng WEP và nó sẽ còn sống sót khá lâu trước khi chuẩn 802.11 i tiến hành thoáng rộng .

Giao thức WEP

WEP (Wired Equivalent Privacy) nghĩa là bảo mật tương đương với mạng có

dây (Wired LAN). Khái niệm này là một phần trong chuẩn IEEE 802.11. Theo định

nghĩa, WEP được thiết kế để đảm bảo tính bảo mật cho mạng không dây đạt mức độ

như mạng nối cáp truyền thống. Đối với mạng LAN (định nghĩa theo chuẩn IEEE

802.3), bảo mật dữ liệu trên đường truyền đối với các tấn công bên ngoài được đảm

bảo qua biện pháp giới hạn vật lý, tức là hacker không thể truy xuất trực tiếp đến hệ

thống đường truyền cáp. Do đó chuẩn 802.3 không đặt ra vấn đề mã hóa dữ liệu để

chống lại các truy cập trái phép. Đối với chuẩn 802.11, vấn đề mã hóa dữ liệu được

ưu tiên hàng đầu do đặc tính của mạng không dây là không thể giới hạn về mặt vật

lý truy cập đến đường truyền, bất cứ ai trong vùng phủ sóng đều có thể truy cập dữ

liệu nếu không được bảo vệ.Bạn đang đọc: Mã hóa dữ liệu nguồn 1 WEP – ĐỒ ÁN TỐT NGHIỆP TỔNG QUAN MẠNG KHÔNG DÂY – https://thomaygiat.com

Hình 23 : Quy trình mã hóa WEP sử dụng RC

Như vậy, WEP phân phối bảo mật thông tin cho tài liệu trên mạng không dây qua phương pháp mã hóa sử dụng thuật toán đối xứng RC4 được Ron Rivest, thuộc hãng RSA Security Inc nổi tiếng tăng trưởng. Thuật toán RC4 được cho phép chiều dài của khóa biến hóa và hoàn toàn có thể lên đến 256 bit. Chuẩn 802.11 yên cầu bắt buộc những thiết bị WEP phải tương hỗ chiều dài khóa tối thiểu là 40 bit, đồng thời bảo vệ tùy chọn tương hỗ cho những khóa dài hơn. Hiện nay, hầu hết những thiết bị không dây tương hỗ WEP với ba chiều dài khóa : 40 bit, 64 bit và 128 bit. Với phương pháp mã hóa RC4, WEP cung cấp tính bảo mật thông tin và toàn vẹn của thông tin trên mạng không dây, đồng thời được xem như một phương pháp trấn áp truy vấn. Một máy nối mạng không dây không có khóa WEP đúng chuẩn sẽ không hề truy vấn đến Access Point ( AP ) và cũng không hề giải thuật cũng như biến hóa tài liệu trên đường truyền. Tuy nhiên, đã có những phát hiện của giới nghiên cứu và phân tích bảo mật an ninh cho thấy nếu bắt được một số lượng lớn nhất, định tài liệu đã mã hóa sử dụng WEP và sử dụng công cụ thích hợp, hoàn toàn có thể dò tìm được đúng mực khóa WEP trong thời hạn ngắn. Điểm yếu này là do lỗ hổng trong phương pháp WEP sử dụng giải pháp mã hóa RC4 .

Hạn chế của WEP

Do WEP sử dụng RC4, một thuật toán sử dụng phương pháp mã hóa dòng ( stream cipher ), nên cần một chính sách bảo vệ hai tài liệu giống nhau sẽ không cho hiệu quả giống nhau sau khi được mã hóa hai lần khác nhau. Đây là một yếu tố quan trọng trong yếu tố mã hóa dữ liệu nhằm mục đích hạn chế năng lực suy đoán khóa của hacker. Để đạt mục tiêu trên, một giá trị có tên Initialization Vector ( IV ) được sử dụng để cộng thêm với khóa nhằm mục đích tạo ra khóa khác nhau mỗi lần mã hóa. IV là một giá trị có chiều dài 24 bit và được chuẩn IEEE 802.11 đề xuất ( không bắt buộc ) phải đổi khác theo từng gói tài liệu. Vì máy gửi tạo ra IV không theo định luật hay tiêu chuẩn, IV bắt buộc phải được gửi đến máy nhận ở dạng không mã hóa. Máy nhận sẽ sử dụng giá trị IV và khóa để giải thuật gói tài liệu .

Cách sử dụng giá trị IV là nguồn gốc của hầu hết những yếu tố với WEP. Do giá trị IV được truyền đi ở dạng không mã hóa và đặt trong header của gói dữ liệu 802.11 nên bất kỳ ai lấy được tài liệu trên mạng đều hoàn toàn có thể thấy được. Với độ dài 24 bit, giá trị của IV giao động trong khoảng chừng 16.777.216 trường hợp. Những chuyên viên bảo mật thông tin tại ĐH California-Berkeley đã phát hiện ra là khi cùng giá trị IV được sử dụng với cùng khóa trên một gói tài liệu mã hóa ( va chạm IV ), hacker hoàn toàn có thể bắt gói tài liệu và tìm ra được khóa WEP. Thêm vào đó, ba nhà nghiên cứu và phân tích mã hóa Fluhrer, Mantin và Shamir ( FMS ) đã phát hiện thêm những điểm yếu của thuật toán tạo IV cho RC4. FMS đã vạch ra một chiêu thức phát hiện và sử dụng những IV lỗi nhằm mục đích tìm ra khóa WEP.

Thêm vào đó, một trong những mối nguy khốn lớn nhất là những cách tiến công dùng hai giải pháp nêu trên đều mang đặc thù thụ động. Có nghĩa là kẻ tiến công chỉ cần thu nhận những gói dữ liệu trên đường truyền mà không cần liên lạc với Access Point. Điều này khiến năng lực phát hiện những tiến công tìm khóa WEP đầy khó khăn vất vả và gần như không hề phát hiện được .

Hiện nay, trên Internet đã sẵn có những công cụ có năng lực tìm khóa WEP như AirCrack, AirSnort, dWepCrack, WepAttack, WepCrack, WepLab. Tuy nhiên, để sử dụng những công cụ này yên cầu nhiều kỹ năng và kiến thức nâng cao và chúng còn có hạn chế về số lượng gói dữ liệu cần bắt được .

Với những điểm yếu nghiêm trọng của WEP và sự phát tán thoáng rộng của những công cụ dò tìm khóa WEP trên Internet, giao thức này không còn là giải pháp bảo mật thông tin được chọn cho những mạng có mức độ nhạy cảm thông tin cao. Tuy nhiên, trong rất nhiều những thiết bị mạng không dây lúc bấy giờ, giải pháp bảo mật thông tin tài liệu được tương hỗ phổ cập vẫn là WEP. Dù sao đi nữa, những lỗ hổng của WEP vẫn hoàn toàn có thể được giảm thiểu nếu được thông số kỹ thuật đúng, đồng thời sử dụng những giải pháp bảo mật an ninh khác mang đặc thù tương hỗ .

Để ngày càng tăng mức độ bảo mật thông tin cho WEP và gây khó khăn vất vả cho hacker, những giải pháp sau được ý kiến đề nghị :

• Sử dụng khóa WEP có độ dài 128 bit : Thường những thiết bị WEP được cho phép thông số kỹ thuật khóa ở ba độ dài : 40 bit, 64 bit, 128 bit. Sử dụng khóa với độ dài 128 bit ngày càng tăng số lượng gói dữ liệu hacker cần phải có để nghiên cứu và phân tích IV, gây khó khăn vất vả và lê dài thời hạn giải thuật khóa WEP. Nếu thiết bị không dây chỉ tương hỗ WEP ở mức 40 bit ( thường gặp ở những thiết bị không dây cũ ), cần liên lạc với đơn vị sản xuất để tải về phiên bản update firmware mới nhất .• Thực thi chính sách thay đổi khóa WEP định kỳ: Do WEP không hỗ trợ

phương thức thay đổi khóa tự động nên sự thay đổi khóa định kỳ sẽ gây khó khăn

cho người sử dụng. Tuy nhiên, nếu không đổi khóa WEP thường xuyên thì cũng

nên thực hiện ít nhất một lần trong tháng hoặc khi nghi ngờ có khả năng bị lộ khóa.• Sử dụng những công cụ theo dõi số liệu thống kê tài liệu trên đường truyền không dây : Do những công cụ dò khóa WEP cần bắt được số lượng lớn gói tài liệu và hacker hoàn toàn có thể phải sử dụng những công cụ phát sinh tài liệu nên sự đột biến về lưu lượng tài liệu hoàn toàn có thể là tín hiệu của một cuộc tiến công WEP, đánh động người quản trị mạng phát hiện và vận dụng những giải pháp phòng chống kịp thời .

3.3.3. 2 WPA ( Wifi Protected Access )Wi-Fi Alliance đã đưa ra giải pháp gọi là Wi-Fi Protected Access (WPA).

Một trong những cải tiến quan trọng nhất của WPA là sử dụng hàm thay đổi khoá

TKIP (Temporal Key Integrity Protocol). WPA cũng sử dụng thuật toán RC4 như

WEP, nhưng mã hoá đầy đủ 128 bit. Và một đặc điểm khác là WPA thay đổi khoá

cho mỗi gói tin. Các công cụ thu thập các gói tin để phá khoá mã hoá đều không thể

thực hiện được với WPA. Bởi WPA thay đổi khoá liên tục nên hacker không baogiờ tích lũy đủ tài liệu mẫu để tìm ra mật khẩu. Không những thế, WPA còn gồm có kiểm tra tính toàn vẹn của thông tin ( Message Integrity Check ). Vì vậy, tài liệu không hề bị biến hóa trong khi đang ở trên đường truyền .

Một trong những điểm mê hoặc nhất của WPA là không nhu yếu tăng cấp phần cứng. Các tăng cấp không tính tiền về ứng dụng cho hầu hết những card mạng và điểm truy vấn sử dụng WPA rất thuận tiện và có sẵn. Tuy nhiên, WPA cũng không tương hỗ những thiết bị cầm tay và máy quét mã vạch. Theo Wi-Fi Alliance, có khoảng chừng 200 thiết bị đã được cấp ghi nhận thích hợp WPA.

WPA có sẵn 2 lựa chọn : WPA Personal và WPA Enterprise. Cả 2 lựa chọn này đều sử dụng giao thức TKIP, và sự độc lạ chỉ là khóa khởi tạo mã hóa lúc đầu. WPA Personal thích hợp cho mái ấm gia đình và mạng văn phòng nhỏ, khóa khởi tạo sẽ được sử dụng tại những điểm truy vấn và thiết bị máy trạm. Trong khi đó, WPA cho doanh nghiệp cần một sever xác nhận và 802.1 x để cung ứng những khóa khởi tạo cho mỗi phiên thao tác .

Trong khi Wi-Fi Alliance đã đưa ra WPA, và được coi là loại trừ mọi lỗ hổng dễ bị tiến công của WEP, nhưng người sử dụng vẫn không thực sự tin cậy vào WPA. Có một lỗ hổng trong WPA và lỗi này chỉ xảy ra với WPA Personal. Khi mà sử dụng hàm biến hóa khóa TKIP được sử dụng để tạo ra những khóa mã hóa bị phát hiện, nếu hacker hoàn toàn có thể đoán được khóa khởi tạo hoặc một phần của mật khẩu, họ hoàn toàn có thể xác lập được hàng loạt mật khẩu, do đó hoàn toàn có thể giải thuật được tài liệu. Tuy nhiên, lỗ hổng này cũng sẽ bị vô hiệu bằng cách sử dụng những khóa khởi tạo không dễ đoán ( đừng sử dụng những từ như ” PASSWORD ” để làm mật khẩu ) .

Điều này cũng có nghĩa rằng kỹ thuật TKIP của WPA chỉ là giải pháp trong thời điểm tạm thời, chưa cung ứng một phương pháp bảo mật thông tin cao nhất. WPA chỉ thích hợp với những công ty mà không truyền tài liệu ” mật ” về những thương mại, hay những thông tin nhạy cảm …

3.3.3. 3 WPA2Một giải pháp về lâu dài là sử dụng 802.11i tương đương với WPA2, được

chứng nhận bởi Wi-Fi Alliance. Chuẩn này sử dụng thuật toán mã hoá mạnh mẽ và

được gọi là Chuẩn mã hoá nâng cao AES (Advanced Encryption Standard). AES sửdụng thuật toán mã hóa đối xứng theo khối Rijndael, sử dụng khối mã hóa 128 bit, và 192 bit hoặc 256 bit .

Để nhìn nhận chuẩn mã hóa này, Viện nghiên cứu và điều tra vương quốc về Chuẩn và Công nghệ của Mỹ, NIST ( National Institute of Standards and Technology ), đã trải qua thuật toán mã đối xứng này. Và chuẩn mã hóa này được sử dụng cho những cơ quan chính phủ nước nhà Mỹ để bảo vệ những thông tin nhạy cảm .

Trong khi AES được xem như thể bảo mật thông tin tốt hơn rất nhiều so với WEP 128 bit hoặc 168 bit DES ( Digital Encryption Standard ). Để bảo vệ về mặt hiệu năng, quy trình mã hóa cần được triển khai trong những thiết bị phần cứng như tích hợp vào chip. Tuy nhiên, rất ít người sử dụng mạng không dây chăm sóc tới yếu tố này. Hơn nữa, hầu hết những thiết bị cầm tay Wi-Fi và máy quét mã vạch đều không thích hợp với chuẩn 802.11 i

Source: https://thomaygiat.com

Category : Kỹ Thuật Số

Chuyển vùng quốc tế MobiFone và 4 điều cần biết – MobifoneGo

Muốn chuyển vùng quốc tế đối với thuê bao MobiFone thì có những cách nào? Đừng lo lắng, bài viết này của MobiFoneGo sẽ giúp…

Cách copy dữ liệu từ ổ cứng này sang ổ cứng khác

Bạn đang vướng mắc không biết làm thế nào để hoàn toàn có thể copy dữ liệu từ ổ cứng này sang ổ cứng khác…

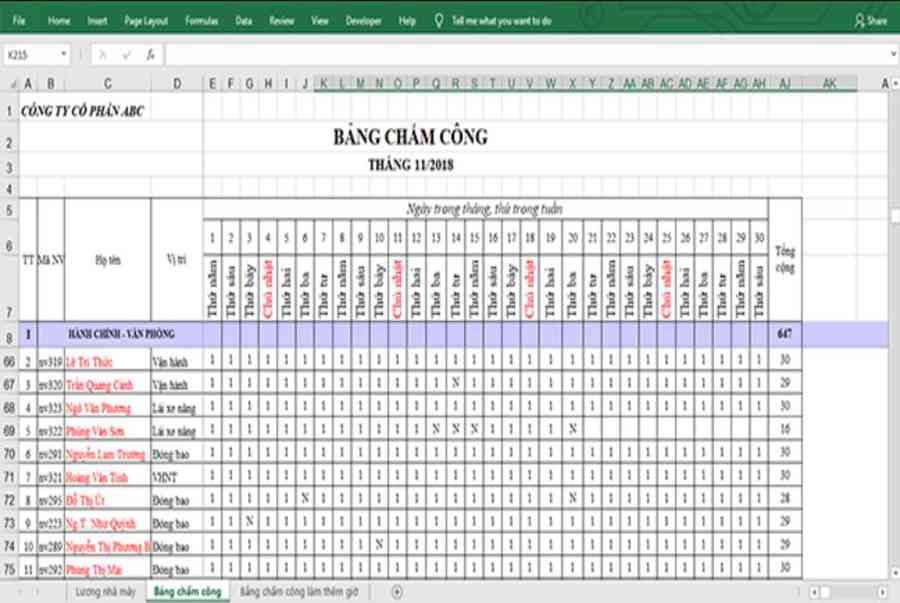

Hướng dẫn xử lý dữ liệu từ máy chấm công bằng Excel

Hướng dẫn xử lý dữ liệu từ máy chấm công bằng Excel Xử lý dữ liệu từ máy chấm công là việc làm vô cùng…

Cách nhanh nhất để chuyển đổi từ Android sang iPhone 11 | https://thomaygiat.com

Bạn đã mua cho mình một chiếc iPhone 11 mới lạ vừa ra mắt, hoặc có thể bạn đã vung tiền và có một chiếc…

Giải pháp bảo mật thông tin trong các hệ cơ sở dữ liệu phổ biến hiện nay

Hiện nay, với sự phát triển mạnh mẽ của công nghệ 4.0 trong đó có internet và các thiết bị công nghệ số. Với các…

4 điều bạn cần lưu ý khi sao lưu dữ liệu trên máy tính

08/10/2020những chú ý khi tiến hành sao lưu dữ liệu trên máy tính trong bài viết dưới đây của máy tính An Phát để bạn…

![Thợ Sửa Máy Giặt [ Tìm Thợ Sửa Máy Giặt Ở Đây ]](https://thomaygiat.com/wp-content/uploads/sua-may-giat-lg-tai-nha-1.jpg)