Mã Hóa End-To-End (E2EE) Là Gì? | Binance Academy

Giới thiệu

Ngày nay, tất cả chúng ta hiếm khi tiếp xúc trực tiếp bên ngoài với đồng nghiệp của mình và điều đó tạo nên truyền thông online kỹ thuật số. Thoạt nhìn, có vẻ như như bạn và bè bạn của bạn đang trao đổi tin nhắn một cách riêng tư nhưng trên trong thực tiễn, toàn bộ tin nhắn được ghi lại và tàng trữ trong một sever TT .Bạn hoàn toàn có thể không muốn tin nhắn của mình bị đọc bởi sever chịu nghĩa vụ và trách nhiệm chuyển chúng giữa bạn và người nhận. Trong trường hợp đó, mã hóa end-to-end ( hay mã hóa đầu cuối, viết tắt là E2EE ) là giải pháp thiết yếu cho bạn .

Mã hóa đầu cuối là một phương pháp mã hóa thông tin liên lạc giữa người nhận và người gửi sao cho họ là bên duy nhất có thể giải mã dữ liệu. Nguồn gốc của nó có thể bắt nguồn từ những năm 1990, khi Phil Zimmerman phát hành chương trình mã hóa Pretty Good Privacy (hay còn gọi là PGP).

Trước khi chúng ta tìm hiểu lý do tại sao bạn lại muốn sử dụng E2EE và cách nó hoạt động, hãy xem cách hoạt động của các tin nhắn không được mã hóa.

Bạn đang đọc: Mã Hóa End-To-End (E2EE) Là Gì? | Binance Academy

Các tin nhắn không được mã hóa hoạt động giải trí như thế nào ?

Hãy nói về cách một nền tảng gửi tin nhắn thường thì trên điện thoại thông minh mưu trí. Bạn setup ứng dụng và tạo một thông tin tài khoản. Ứng dụng được cho phép bạn tiếp xúc với những người cũng làm tựa như như vậy. Bạn viết tin nhắn, nhập tên người dùng của bạn, sau đó đăng nó lên sever TT. Máy chủ biết rằng bạn đã gửi thư cho bè bạn của mình, thế cho nên sever sẽ chuyển thư đến đích .

Người dùng A và B đang giao tiếp. Họ phải truyền dữ liệu qua máy chủ (S) để tin nhắn đến được với nhau.

Đây là quy mô máy khách-máy chủ. Máy khách ( điện thoại thông minh của bạn ) không làm gì nhiều – thay vào đó, sever tiếp đón tổng thể những việc làm nặng nhọc. Nhưng điều đó cũng có nghĩa là nhà sản xuất dịch vụ đóng vai trò là người trung gian giữa bạn và người nhận .

Trong hầu hết thời gian, dữ liệu giữa A <> S và S <> B trong sơ đồ được mã hóa. Một ví dụ về điều này là Bảo mật lớp truyền tải (TLS), được sử dụng phổ biến để bảo mật các kết nối giữa máy khách và máy chủ.

TLS và các giải pháp bảo mật tương tự ngăn không cho bất kỳ ai chặn thư khi nó đang di chuyển từ máy khách sang máy chủ. Mặc dù các biện pháp này có thể ngăn người ngoài truy cập vào dữ liệu, nhưng máy chủ vẫn có thể đọc được. Đây là nơi kỹ thuật mã hóa cần xuất hiện. Nếu dữ liệu từ A đã được mã hóa bằng khóa mật mã thuộc về B, máy chủ không thể đọc hoặc truy cập nó.

Nếu không có những phương pháp E2EE, sever hoàn toàn có thể tàng trữ thông tin trong cơ sở tài liệu cùng với thông tin của hàng triệu người khác. Vì vi phạm tài liệu quy mô lớn đã xảy ra hết lần này đến lần khác, nên điều này hoàn toàn có thể gây ra những hậu quả tai hại cho người dùng cuối .

Mã hóa end-to-end hoạt động giải trí như thế nào ?

Mã hóa đầu cuối hay mã hóa end-to-end bảo vệ rằng không ai – ngay cả sever liên kết bạn với người khác – hoàn toàn có thể truy vấn thông tin liên lạc của bạn. Thông tin liên lạc được đề cập hoàn toàn có thể là bất kể thứ gì từ văn bản thuần túy, email đến tệp và cuộc gọi điện video .

Dữ liệu được mã hóa trong các ứng dụng như Whatsapp, Signal hoặc Google Duo (được cho là) chỉ người gửi và người nhận mới có thể giải mã chúng. Trong cơ chế mã hóa end-to-end, bạn có thể thực hiện điều này với một quy trình gọi là trao đổi khóa (key exchange).

Trao đổi khóa Diffie-Hellman là gì ?

Ý tưởng về khóa Diffie-Hellman được hình thành bởi những nhà mật mã học Whitfield Diffie, Martin Hellman và Ralph Merkle. Đó là một kỹ thuật can đảm và mạnh mẽ được cho phép những bên tạo ra một bí hiểm hoàn toàn có thể được san sẻ trong một thiên nhiên và môi trường thù địch tiềm tàng .Nói cách khác, việc tạo khóa hoàn toàn có thể xảy ra ngay cả trên những forum không bảo đảm an toàn ( với người xem đang theo dõi ) mà không tác động ảnh hưởng đến những thông điệp tiếp theo. Trong Thời đại tin tức, điều này rất có giá trị vì những bên không cần phải trực tiếp hoán đổi những khóa để tiếp xúc bảo đảm an toàn .Bản chất của quy trình tiến độ trao đổi này tương quan đến những số lượng và kỹ thuật mật mã. Chúng ta sẽ không đi sâu xa vào những điều này. Thay vào đó, tất cả chúng ta sẽ sử dụng một ví dụ về màu sơn để lý giải nó. Giả sử rằng Alice và Bob đang ở trong những phòng khách sạn riêng không liên quan gì đến nhau ở hai đầu đối lập của một hiên chạy dọc và họ muốn dùng chung một màu sơn đơn cử. Họ không muốn bất kể ai khác tìm ra nó .Thật không may, xung quanh hiên chạy tràn ngập gián điệp. Giả sử rằng Alice và Bob không hề vào phòng của nhau trong ví dụ này, vì thế họ chỉ hoàn toàn có thể tương tác trong hiên chạy. Những gì họ hoàn toàn có thể làm là đồng ý chấp thuận về một màu sơn chung trong hiên chạy – ví dụ như màu vàng. Họ lấy một hộp sơn màu vàng, phân loại và trở về phòng của họ .Trong phòng của họ, họ sẽ trộn trong một loại sơn bí hiểm – một thứ mà không ai biết về nó. Alice sử dụng màu xanh lam và Bob sử dụng màu đỏ. Điều quan trọng, những điệp viên không hề nhìn thấy những sắc tố bí hiểm mà họ đang sử dụng. Tuy nhiên, họ sẽ thấy những hỗn hợp tác dụng, vì Alice và Bob giờ đây ra khỏi phòng của họ với những hỗn hợp trộn lẫn, gồm : màu xanh-vàng và đỏ-vàng .Họ hoán đổi những hỗn hợp này một cách công khai minh bạch. Bây giờ những điệp viên có nhìn thấy chúng hay không cũng không thành yếu tố, chính bới họ sẽ không hề xác lập đúng chuẩn độ đậm nhạt của những màu được thêm vào. Hãy nhớ rằng đây chỉ là một phép loại suy – toán học thực sự làm cho mạng lưới hệ thống đoán “ sắc tố ” bí hiểm này trở nên khó hơn rất nhiều .Alice lấy hỗn hợp của Bob, Bob lấy của Alice, và họ trở lại phòng của mình một lần nữa. Bây giờ, họ trộn lẫn sắc tố bí hiểm của họ trở lại .

- Alice phối hợp màu xanh lam bí hiểm của mình với hỗn hợp màu đỏ-vàng của Bob, tạo ra hỗn hợp màu đỏ-vàng-xanh lam

- Bob tích hợp những sắc thái bí hiểm của màu đỏ với hỗn hợp xanh lam-vàng của Alice, tạo ra hỗn hợp xanh lam-vàng-đỏ

Cả hai sự phối hợp đều có sắc tố giống nhau, thế cho nên chúng phải trông giống hệt nhau. Alice và Bob đã thành công xuất sắc trong việc tạo ra một màu độc lạ mà quân địch không hề hay biết .

Vì vậy, đây là nguyên tắc tất cả chúng ta hoàn toàn có thể sử dụng để tạo ra một bí hiểm được san sẻ công khai minh bạch. Sự độc lạ là tất cả chúng ta vận động và di chuyển trong hiên chạy dọc và dùng sơn, mà là qua những kênh không bảo đảm an toàn, sử dụng khóa công khai minh bạch và khóa cá thể .

Trao đổi tin nhắn

Khi những bên có một bí hiểm được san sẻ, họ hoàn toàn có thể sử dụng nó làm cơ sở cho một sơ đồ mã hóa đối xứng. Các thiết lập thông dụng thường phối hợp những kỹ thuật bổ trợ để giúp tính bảo mật thông tin can đảm và mạnh mẽ hơn, nhưng toàn bộ những điều này đều bị đưa ra khỏi con mắt của người dùng. Sau khi bạn liên kết với một người bạn trên ứng dụng E2EE, mã hóa và giải thuật chỉ hoàn toàn có thể xảy ra trên thiết bị của bạn ( loại trừ mọi lỗ hổng từ ứng dụng chính ) .Không quan trọng bạn là hacker, nhà sản xuất dịch vụ hay thậm chí còn là cơ quan thực thi pháp lý. Nếu dịch vụ thực sự được mã hóa end-to-end, bất kể tin nhắn nào bạn của bạn sẽ trông giống như không có ý nghĩa hoặc bị cắt xén .

➟ Bạn muốn bắt đầu cùng tiền mã hoá? Mua Bitcoin trên Binance ngay hôm nay!

Ưu và điểm yếu kém của mã hóa end-to-end

Nhược điểm của mã hóa mã hóa end-to-end

Chỉ có một điểm yếu kém so với mã hóa end-to-end – nhưng việc xem nó là điểm yếu kém hay không trọn vẹn nhờ vào vào quan điểm của bạn. Đối với một số ít người, những giá trị mà E2EE mang lại là có yếu tố, vì không ai hoàn toàn có thể truy vấn tin nhắn của bạn mà không có khóa tương ứng .Những người phản đối cho rằng bọn tội phạm hoàn toàn có thể sử dụng E2EE như một cách trao đổi bảo đảm an toàn khi biết rằng cơ quan chính phủ và những công ty công nghệ tiên tiến không hề giải thuật thông tin liên lạc của họ. Một số người cho rằng những cá thể tuân thủ pháp lý không thiết yếu phải giữ bí hiểm những tin nhắn và cuộc điện thoại thông minh của họ. Đây là quan điểm được lặp lại bởi nhiều chính trị gia, những người ủng hộ luật đạo tạo ra ” cửa sau ” cho những mạng lưới hệ thống để cho phép họ truy vấn vào thông tin liên lạc của dân cư. Tất nhiên, điều này đi ngược lại trọn vẹn với mục tiêu của mã hóa end-to-end .Cần quan tâm rằng những ứng dụng sử dụng E2EE không bảo đảm an toàn 100 %. Tin nhắn bị trộn lẫn khi được chuyển tiếp từ thiết bị này sang thiết bị khác, nhưng chúng vẫn hiển thị khá đầy đủ ở những điểm cuối – tức là máy tính xách tay hoặc điện thoại thông minh mưu trí ở mỗi đầu. Đây không phải là một điểm yếu kém của mã hóa end-to-end, nhưng bạn cũng cần quan tâm .

Thông báo có thể nhìn thấy ở dạng rõ ràng trước và sau khi giải mã.

E2EE bảo vệ rằng không ai hoàn toàn có thể đọc tài liệu của bạn khi tài liệu đang được truyền đi. Nhưng những mối rình rập đe dọa khác vẫn sống sót :

Thiết bị của bạn có thể bị đánh cắp: nếu bạn không có mã PIN hoặc nếu kẻ tấn có nó, chúng có thể truy cập vào tin nhắn của bạn.

Thiết bị của bạn có thể bị xâm phạm: máy của bạn bị phần mềm độc hại theo dõi thông tin trước và sau khi bạn gửi thông điệp.

Một rủi ro đáng tiếc khác là ai đó hoàn toàn có thể xen vào giữa bạn và đồng nghiệp của bạn bằng cách thực thi một cuộc tiến công trung gian. Điều này sẽ xảy ra khi khởi đầu cuộc tiếp xúc – nếu bạn đang thực thi trao đổi khóa, bạn không biết chắc như đinh rằng người trao đổi là bạn của mình. Bạn hoàn toàn có thể vô tình thiết lập một bí hiểm với kẻ tiến công. Sau đó, kẻ tiến công nhận được tin nhắn của bạn và chúng có chìa khóa để giải thuật tin nhắn. Họ hoàn toàn có thể lừa bạn của bạn theo cách tựa như, nghĩa là họ hoàn toàn có thể chuyển tiếp tin nhắn và đọc hoặc sửa đổi chúng khi họ thấy thiết yếu .Để xử lý yếu tố này, nhiều ứng dụng đã tích hợp thêm 1 số ít tính năng mã bảo mật thông tin. Ví dụ như sử dungh một chuỗi số hoặc mã QR để bạn hoàn toàn có thể san sẻ với những liên hệ của mình qua một kênh bảo mật thông tin ( lý tưởng là ngoại tuyến ). Nếu những số lượng khớp nhau, bạn hoàn toàn có thể chắc như đinh rằng không có bên thứ ba theo đang dõi thông tin liên lạc của bạn .

Ưu điểm của mã hóa mã hóa end-to-end

Trong một thiết lập không có bất kể lỗ hổng nào như đã đề cập, không hề phủ nhận E2EE là một phương pháp giúp tăng tính bảo mật thông tin và bảo mật an ninh. Giống như định tuyến kiểu củ hành, một công nghệ tiên tiến được truyền bá bởi những nhà hoạt động giải trí bảo vệ quyền riêng tư trên toàn quốc tế. Nó cũng thuận tiện phối hợp vào những ứng dụng mà tất cả chúng ta đã quen thuộc, có nghĩa là bất kể ai có năng lực sử dụng điện thoại di động đều hoàn toàn có thể sử dụng công nghệ tiên tiến này .Việc nhìn nhận E2EE là một chính sách chỉ có ích cho tội phạm và người bị tố giác là một sai lầm đáng tiếc. Ngay cả những công ty có vẻ như bảo đảm an toàn nhất cũng đã được chứng tỏ là rất dễ bị tiến công mạng, làm lộ thông tin không được mã hóa của người dùng cho những bên ô nhiễm. Quyền truy vấn vào tài liệu người dùng như thông tin liên lạc nhạy cảm hoặc tài liệu nhận dạng hoàn toàn có thể gây tác động ảnh hưởng nghiêm trọng đến đời sống của cá thể người dùng .

Nếu một công ty ứng dụng mã hóa E2EE bị xâm phạm, tin tặc không thể trích xuất bất kỳ thông tin có ý nghĩa nào về nội dung tin nhắn hay thông điệp (nếu việc triển khai mã hóa được thực hiện nghiêm túc). Trong trường hợp tốt nhất, họ có thể nhận được siêu dữ liệu (metadata). Điều này vẫn còn liên quan đến quan điểm bảo mật, nhưng đó là một cải tiến về quyền truy cập vào tin nhắn được mã hóa.

Xem thêm: 7 phương pháp dạy học tiếng việt theo hướng phát triển năng lực hiệu quả – https://thomaygiat.com

Tổng kết

Ngoài những ứng dụng đã đề cập trước đó, ngày càng có nhiều công cụ E2EE không lấy phí có sẵn. Các ứng dụng như IMessage của Apple và Duo của Google trên những hệ quản lý như iOS và Android, và nhiều ứng dụng tôn vinh quyền riêng tư và bảo mật thông tin khác liên tục được tung ra .

Thực tế, mã hóa end-to-end không phải là một rào cản kỳ diệu chống lại toàn bộ những hình thức tiến công mạng. Tuy nhiên, nó là một giải pháp tuyệt vời để bạn hoàn toàn có thể giảm thiểu rủi ro đáng tiếc trực tuyến. Cùng với Tor, VPN và tiền mã hóa, mã hóa E2EE hoàn toàn có thể xem là một bổ trợ có vào kho vũ khí bảo mật thông tin kỹ thuật số của bạn .

Source: https://thomaygiat.com

Category : Kỹ Thuật Số

Chuyển vùng quốc tế MobiFone và 4 điều cần biết – MobifoneGo

Muốn chuyển vùng quốc tế đối với thuê bao MobiFone thì có những cách nào? Đừng lo lắng, bài viết này của MobiFoneGo sẽ giúp…

Cách copy dữ liệu từ ổ cứng này sang ổ cứng khác

Bạn đang vướng mắc không biết làm thế nào để hoàn toàn có thể copy dữ liệu từ ổ cứng này sang ổ cứng khác…

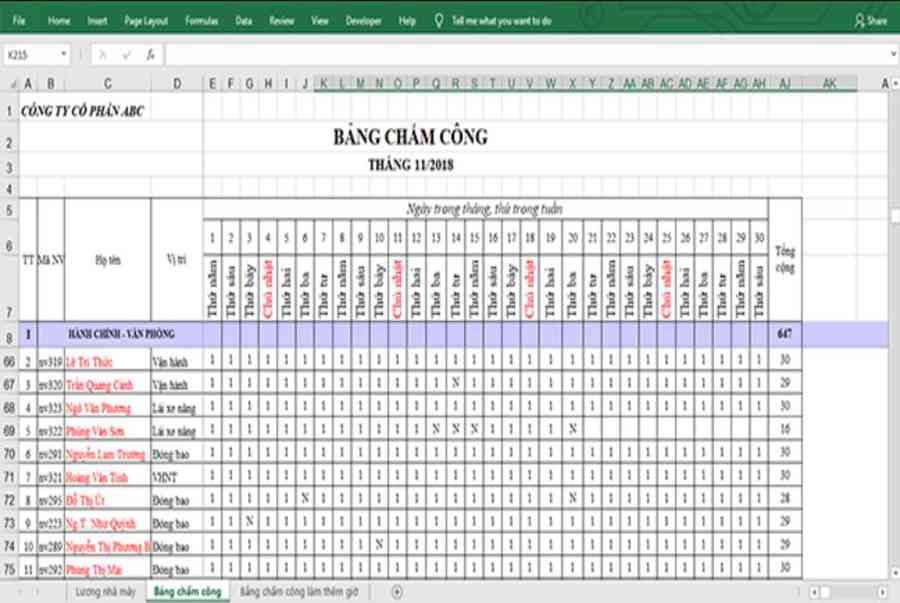

Hướng dẫn xử lý dữ liệu từ máy chấm công bằng Excel

Hướng dẫn xử lý dữ liệu từ máy chấm công bằng Excel Xử lý dữ liệu từ máy chấm công là việc làm vô cùng…

Cách nhanh nhất để chuyển đổi từ Android sang iPhone 11 | https://thomaygiat.com

Bạn đã mua cho mình một chiếc iPhone 11 mới lạ vừa ra mắt, hoặc có thể bạn đã vung tiền và có một chiếc…

Giải pháp bảo mật thông tin trong các hệ cơ sở dữ liệu phổ biến hiện nay

Hiện nay, với sự phát triển mạnh mẽ của công nghệ 4.0 trong đó có internet và các thiết bị công nghệ số. Với các…

4 điều bạn cần lưu ý khi sao lưu dữ liệu trên máy tính

08/10/2020những chú ý khi tiến hành sao lưu dữ liệu trên máy tính trong bài viết dưới đây của máy tính An Phát để bạn…

![Thợ Sửa Máy Giặt [ Tìm Thợ Sửa Máy Giặt Ở Đây ]](https://thomaygiat.com/wp-content/uploads/sua-may-giat-lg-tai-nha-1.jpg)