Mã hóa tên gọi là gì

Mục Chính

- Những khái niệm cơ bản trong Mật mã học

- Một số khái niệm cơ bản

- Phân loại thuật toán mã hóa

- Thuật toán mã hóa khóa đối xứng

- Thuật toán mã hóa bất đối xứng

- Mã hóa một chiều

- Mã hóa dữ liệu và những điều quan trọng để bảo mật thông tin

- 1. Mã hóa dữ liệu là gì?

- 2. Vì sao việc mã hóa dữ liệu lại đặc biệt quan trọng?

- 3. Chức năng chính của mã hóa dữ liệu

- 4. Các phương pháp mã hóa

- Ứng dụng của mã hóa dữ liệu được áp dụng trong

- Một số cách mã hóa dữ liệu

- Mã hóa dữ liệu trong hội nghị truyền hình

- Hoạt động của mã hóa dữ liệu trong hội nghị truyền hình?

Những khái niệm cơ bản trong Mật mã học

Trong thời đại những đồng xu tiền ảo đang bùng nổ can đảm và mạnh mẽ, gọi là tiền ảo nhưng chẳng ảo chút nào cả. Với việc ngày càng có nhiều người sử dụng nó thì nó càng trở nên hiện hữu và không còn là ảo nữa, cái tên tiền ảo nghe có vẻ như hơi xấu đi và trở nên không tương thích cho lắm. Vì vậy ngoài tên là tiền ảo nó còn được gọi với một cái tên khác là tiền mã hóa và cái tên này nói đúng về thực chất của nó hơn vì nó được sinh bởi sự mã hóa. Mã hóa có trong mọi ngóc ngách của mạng lưới hệ thống công nghệ thông tin. Vậy mật mã quan trọng như thế nào, và những ứng dụng của nó trong đời sống cũng như kỹ thuật là gì ?

Nội dung chính

Show

Bạn đang đọc: Mã hóa tên gọi là gì

- Những khái niệm cơ bản trong Mật mã học

- Một số khái niệm cơ bản

- Phân loại thuật toán mã hóa

- Thuật toán mã hóa khóa đối xứng

- Thuật toán mã hóa bất đối xứng

- Mã hóa một chiều

- Mã hóa dữ liệu và những điều quan trọng để bảo mật thông tin

- 1. Mã hóa dữ liệu là gì?

- 2. Vì sao việc mã hóa dữ liệu lại đặc biệt quan trọng?

- 3. Chức năng chính của mã hóa dữ liệu

- 4. Các phương pháp mã hóa

- Ứng dụng của mã hóa dữ liệu được áp dụng trong

- Một số cách mã hóa dữ liệu

- Mã hóa dữ liệu trong hội nghị truyền hình

- Hoạt động của mã hóa dữ liệu trong hội nghị truyền hình?

- Video liên quan

Một số khái niệm cơ bản

Mật mã học (Cryptography) là ngành khoa học nghiên cứu về việc đảm bảo an toàn thông tin. Mật mã học gắn liền với quá trình mã hóa nghĩa là chuyển đổi thông tin từ dạng “có thể hiểu được” thành dạng “không thể hiểu được” và ngược lại là quá trình giải mã.

Cryptography giúp đảm bảo những tính chất sau cho thông tin:

- Tính bí mật (confidentiality): thông tin chỉ được tiết lộ cho những ai được phép

- Tính toàn vẹn (integrity): thông tin không thể bị thay đổi mà không bị phát hiện.

- Tính xác thực (authentication): người gửi (hoặc người nhận) có thể chứng minh đúng họ.

- Tính chống chối bỏ (non-repudiation): người gửi hoặc nhận sau này không thể chối bỏ việc đã gửi hoặc nhận thông tin.

Thám mã (cryptanalysis): nghiên cứu cách phá các hệ mật nhằm phục hồi bản rõ ban đầu từ bản mã, nghiên cứu các nguyên lí và phương pháp giải mã mà không biết khóa.

Có 3 phương pháp tấn công cơ bản của thám mã:

- Tìm khóa vét cạn

- Phân tích thống kê

- Phân tích toán

Bản rõ (Plaintext): Dạng ban đầu của thông báo

Bản mã (Ciphertext): Dạng mã của bản rõ ban đầu

Khóa (Key): thông tin tham số dùng để mã hóa

Mã hóa (Encryption): Quá trình biến đổi thông tin từ dạng bản rõ sang bản mã bằng khóa hoặc không cần khóa

Giải mã (Decryption): Quá trình ngược lại biến đổi thông tin từ dạng bản mã sang bản rõPhân loại thuật toán mã hóa

Có nhiều cách phân loại thuật toán mã hóa nhưng cách phân loại theo khóa được sử dụng phổ cập hơn

Thuật toán mã hóa khóa đối xứng

Mã hóa đối xứng còn có 1 số ít tên gọi khác như Secret Key Cryptography ( hay Private Key Cryptography ), sử dụng cùng một khóa cho cả hai quy trình mã hóa và giải thuật. Quá trình triển khai như sau :

Trong mạng lưới hệ thống mã hóa đối xứng, trước khi truyền tài liệu 2 bên gửi và nhận phải thỏa thuận hợp tác về khóa dùng chung cho quy trình mã hóa và giải thuật, khóa được sinh ra bởi bộ sinh khóa. Sau đó, bên gửi sẽ mã hóa Plaintext bằng cách sử dụng khóa bí hiểm này và gửi thông điệp đã mã hóa cho bên nhận. Bên nhận sau khi nhận được thông điệp đã mã hóa sẽ sử dụng chính khóa bí hiểm mà hai bên thỏa thuận hợp tác để giải thuật và lấy ra Plaintext .Những gì bạn nhìn thấy hình trên chính là quy trình triển khai trao đổi thông tin giữa bên gửi và bên nhận trải qua việc sử dụng giải pháp mã hóa đối xứng. Trong quy trình này thì thành phần quan trọng nhất cần phải được giữ kín chính là khóa. Việc trao đổi, thỏa thuận hợp tác về thuật toán được sử dụng trong việc mã hóa hoàn toàn có thể triển khai một cách công khai minh bạch, nhưng bước thỏa thuận hợp tác về khóa trong việc mã hóa và giải thuật phải thực thi bí hiểm. Phải có bước thỏa thuận hợp tác về khóa, vì hai nguyên do cơ bản sau đây :

- Nếu như hai bên đã thống nhất thuật toán mã hóa, nhưng sau đó nơi gửi gửi thông điệp đã mã hóa tới cho nơi nhận mà không cho biết khóa đã sử dụng trong quá trình mã hóa. Nơi nhận không có khóa để giải mã cho nên sẽ chẳng hiểu được nội dung trong tài liệu muốn nói gì. Vì thế bắt buộc ngoài việc trao đổi về thuật toán thì cần phải trao đổi về khóa

- Khóa phải được trao đổi theo một kênh bí mật nào đó.Ví dụ trực tiếp trao đổi (mặt đối mặt) hay gián tiếp trao đổi (thông qua điện thoại, email, tin nhắn). Phải thực hiện qua kênh truyền bí mật vì rất có thể sẽ có một bên thứ ba nghe lén cuộc trao đổi giữa hai bên và có được khóa, như vậy thông tin trao đổi sẽ bị kẻ khác biết được. Thêm vào đó hai bên buộc phải tin cậy lẫn nhau, không thể nhờ một người khác gửi hộ khóa được vì rất có thể người này sẽ dùng khóa đó để ăn cắp thông tin

Thuật toán mã hóa loại này có ưu điểm là nhanh, độ an toàn gần như tuyệt đối nếu khô để lộ khóa bí mật. Chính vì vậy mấu chốt của việc sử dụng loại thuật toán mã hóa này là việc truyền khóa bí mật cho bên nhận một cách an toàn.Một số thuật toán mã hóa khóa công khai minh bạch thông dụng

- DES viết tắt của Data Encryption Standard. Với DES, Plaintext được mã hóa theo từng khối 64 bits và sử dụng một khóa là 64 bits, nhưng thực tế thì chỉ có 56 bits là thực sự được sự dụng để tạo khóa. Là một thuật toán được sử dụng rộng rãi nhất trên thế giới với bề dày lịch sử hơn 20 năm, được phát triển bởi IBM Team vào những năm 1970, sau đó được phát triển bởi NIST (National Institute of Standard and Technology) cho các ứng dụng thương mại. Hiện tại DES không còn được đánh giá cao do kích thước của khóa là quá nhỏ 56 bit và nó dễ dàng bị phá vỡ chỉ trong vòng 24 tiếng đồng hồ.

- Triple DES (3DES) cải thiện độ mạnh của DES bằng việc sử dụng một quá trình mã hóa-giải mã-mã hóa mà sử dụng 3 khóa.Khối 64-bit Plaintext đầu tiên được mã hóa sử dụng khóa thứ nhất. Sau đó, dữ liệu bị mã hóa được giải mã bằng việc sử dụng một khóa thứ hai. Cuối cùng, sử dụng khóa thứ ba và kết quả của quá trình giải mã trên để mã hóa.

- AES : viết tắt của Advanced Encryption Standard. Xuất hiện theo lời kêu gọi của NIST, cần phải phát triển một thuật toán mới thay thế cho DES. AES chính thức thay thế cho DES vào tháng 11 năm 2001. Nó hỗ trợ độ lớn nhỏ nhất của khóa là 128, 192 và 256 bits. Và hiện giờ nó đang được sử dụng phổ

Thuật toán mã hóa bất đối xứng

Hay còn được gọi với một cái tên khác là mã hóa khóa công khai minh bạch ( Public Key Cryptography ), nó được phong cách thiết kế sao cho khóa sử dụng trong quy trình mã hóa độc lạ với khóa được sử dụng trong quy trình giải thuật. Hơn thế nữa, khóa dùng trong quy trình giải thuật không hề được giám sát hay suy luận từ khóa dùng để mã hóa và ngược lại, tức là hai khóa này có quan hệ với nhau về mặt toán học nhưng không hề suy diễn được ra nhau. Thuật toán này được gọi là Public-Key do tại khóa dùng cho việc mã hóa được công khai minh bạch cho toàn bộ mọi người. Một người trọn vẹn lạ lẫm hoàn toàn có thể dùng khóa này để mã hóa dữ liệu nhưng chỉ duy nhất người mà có khóa giải thuật tương ứng mới hoàn toàn có thể đọc được tài liệu mà thôi. Do đó trong thuật mã hóa này Encryption key được gọi là Public key còn Decryption Key được gọi là Private key .

![Mã hóa tên gọi là gì]()

- Khóa phải được trao đổi theo một kênh bí mật.

- Nếu mất khóa thì thông tin hoàn toàn có thể bị lấy cắp hoặc giả mạo.

- Khóa cần phải thay đổi một cách định kì

- Khi số lượng người dùng tăng lên thí số lượng khóa được sử dụng cũng tăng lên.

Tại sao lại có sự Open của Mã hóa khóa công khai minh bạch ? Như đã trình diễn với những bạn ở trên, thuật toán mã hóa khóa riêng tuy có vận tốc triển khai rất nhanh nhưng nó có một số ít điểm yếu kém như sau :Vậy là điểm yếu của thuật toán mã hóa khóa riêng nằm ở khâu quản trị khóa thế nào cho hài hòa và hợp lý. Mã hóa khóa công khai minh bạch sinh ra đã xử lý được yếu tố này. Hình minh họa ở trên cho tất cả chúng ta thấy được quy trình truyền tin bảo đảm an toàn dựa vào mạng lưới hệ thống mã hóa khóa công khai minh bạch. Như những bạn thấy, trong mạng lưới hệ thống mã hóa này thì mỗi một người sử dụng khi tham gia vào đều được cấp 2 khóa : Một khóa dùng cho việc mã hóa dữ liệu ( Public key ) và một khóa dùng cho việc giải thuật tài liệu ( Private key ), trong đó Public key được đưa ra cho tổng thể mọi người cùng biết, còn Private key phải được giữ kín một cách tuyệt đối. Giả sử hai phía muốn truyền tin cho nhau thì quy trình truyền sử dụng mã hóa khóa công khai minh bạch được thực thi như sau :

- Sender yêu cầu cung cấp hoặc tự tìm khoá công khai của Receiver trên một Server chịu trách nhiệm quản lý khoá công khai.

- Sau đó hai phía thống nhất thuật toán dùng để mã hóa dữ liệu, Sender sử dụng khóa công khai của Receiver cùng với thuật toán đã thống nhất để mã hóa thông tin bí mật.

- Thông tin sau khi mã hóa được gửi tới Receiver, lúc này chính Sender cũng không thể nào giải mã được thông tin mà anh ta đã mã hóa (khác với mã hóa khóa riêng).

- Khi nhận được thông tin đã mã hóa, Receiver sẽ sử dụng khóa bí mật của mình để giải mã và lấy ra thông tin ban đầu.

Vậy là với sự sinh ra của Mã hóa khóa công khai minh bạch thì khóa được quản trị một cách linh động và hiệu suất cao hơn. Người sử dụng chỉ cần bảo vệ khóa Private key. Hệ thống này bảo đảm an toàn hơn nhiều so với mã hóa khóa riêng, người mã hóa không hề giải thuật được tài liệu đã mã hóa bằng khóa công khai minh bạch của người khác. Tuy nhiên điểm yếu kém của Mã hóa khóa công khai minh bạch nằm ở vận tốc thực thi, nó chậm hơn mã hóa khóa riêng cỡ ~ 1000 lần. Do đó người ta thường tích hợp hai mạng lưới hệ thống mã hóa khóa riêng và công khai minh bạch lại với nhau và được gọi là Hybrid Cryptosystems ( Hệ thống mã hóa lai ). Một số thuật toán mã hóa công khai minh bạch thông dụng :

- RSA : Cái tên RSA là ba chữ cái bắt đầu từ ba cái tên của ba tác giả: Ron Rivest, Adi Shamir ,Len Adleman. Sử dụng đồng thời cho mã hóa khóa công khai và chữ kí điện tử. Độ an toàn của thuật toán mã hóa RSA dựa trên việc phân tích một số nguyên tố rất lớn thành hai số nguyên tố.

Mã hóa một chiều

Đôi khi ta chỉ cần mã hóa thông tin chứ không cần giải thuật thông tin, khi đó ta sẽ dùng đến chiêu thức mã hóa một chiều ( Chỉ hoàn toàn có thể mã hóa chứ không hề giải thuật ). Thông thường chiêu thức mã hóa một chiều sử dụng một hàm băm ( hash function ) để biến một chuỗi thông tin thành một chuỗi hash có độ dài nhất định. Ta không có bất kỳ cách nào để Phục hồi ( hay giải thuật ) chuỗi hash về lại chuỗi thông tin bắt đầu Hàm băm ( Hash function ) là một hàm mà nó nhận vào một chuỗi có độ dài bất kỳ, và sinh ra một chuỗi tác dụng có độ dài cố định và thắt chặt ( Gọi là chuỗi hash ), dù hai chuỗi tài liệu nguồn vào, được cho qua hàm băm thì cũng sinh ra hai chuỗi hash tác dụng khác nhau rất nhiều. Ví dụ như so với kiểu tài liệu Hash-table, ta hoàn toàn có thể coi đây là một dạng kiểu tài liệu mảng đặc biệt quan trọng mà index nó nhận vào là một chuỗi, nó được định nghĩa bằng cách bên trong nó chứa một mảng thường thì, mỗi khi truyền vào index là một chuỗi, thì chuỗi này sẽ đi qua hàm băm và ra một giá trị hash, giá trị này sẽ tương ứng với index thật của thành phần đó trong mảng bên dưới. Đặc điểm của hash function là khi thực hiên băm hai chuỗi tài liệu như nhau, dù trong thực trạng nào thì nó cũng cùng cho ra một chuỗi hash duy nhất có độ dài nhất định và thường nhỏ hơn rất nhiều so với chuỗi gốc, và hai chuỗi thông tin bất kể dù khác nhau rất ít cũng sẽ cho ra chuỗi hash khác nhau rất nhiều. Do đó hash function thường được sử dụng để kiểm tra tính toàn vẹn của tài liệu .

Giả sử bạn có một file tài liệu định up lên mạng, và bạn muốn người dùng hoàn toàn có thể kiểm tra xem tài liệu họ down về có chính sát tài liệu mình up lên hay không. Thì bạn sẽ dùng một hash function để băm tài liệu của file đó ra một chuỗi hash, và gửi kèm cho người dùng chuỗi hash này. Khi đó, người dùng chỉ việc dùng đúng hash function đó để tìm chuỗi hash hiện tại của file down về, rồi so sánh với chuỗi hash khởi đầu, nếu hai chuỗi này giống nhau thì tài liệu down về vẫn toàn vẹn .

Ngoài ra có một ứng dụng mà hoàn toàn có thể bạn thường thấy, đó là để lưu giữ mật khẩu. Vì mật khẩu là một thứ cực kỳ quan trọng, do đó ta không nên lưu mật khẩu của người dùng dưới dạng rõ, vì như vậy nếu bị hacker tiến công, lấy được CSDL thì hacker hoàn toàn có thể biết được mật khẩu của người dùng. Do đó, mật khẩu của người dùng nên được lưu dưới dạng chuỗi hash, và so với server thì chuỗi hash đó chỉnh là mật khẩu đăng nhập ( lúc đăng nhập thì mật khẩu mà người dùng nhập cũng được mã hóa thành chuỗi hash và so sánh với chuỗi hash trong CSDL của server ). Dù hacker có lấy được CSDL thì cũng không tài nào hoàn toàn có thể giải thuật được chuỗi hash để tìm ra mật khẩu của người dùng .

Thuật toán mã hóa một chiều ( hàm băm ) mà ta thường gặp nhất là MD5 và SHA MD5 đã được chứng tỏ là không còn bảo đảm an toàn nhưng nó vẫn được sử dụng rất thông dụng trong việc lưu mât khẩu SHA sinh ra sau MD5 và đã có phiên bản SHA-256, SHA-512 có độ bảo đảm an toàn cao hơn

Mã hóa dữ liệu và những điều quan trọng để bảo mật thông tin

Mạng máy tính là một thiên nhiên và môi trường mở, những thông tin gửi lên internet hoặc nhận về internet đều hoàn toàn có thể bị lộ bởi những đối tượng người dùng. Một trong những phương pháp bảo mật thông tin tài liệu bảo đảm an toàn và được sử dụng phổ cập lúc bấy giờ là mã hóa dữ liệu. Tuy nhiên, không phải ai cũng hiểu rõ mã hóa dữ liệu là gì, nó có tính năng thế nào và quy trình mã hóa diễn ra như thế nào .

1. Mã hóa dữ liệu là gì?

Có thể hiểu đơn thuần mã hóa là một chiêu thức bảo vệ thông tin, bằng cách quy đổi thông tin từ dạng hoàn toàn có thể đọc và hiểu được thường thì sang dạng thông tin không hề hiểu theo những thường thì chỉ có người có quyền truy vấn vào khóa giải thuật hoặc có mật khẩu mới hoàn toàn có thể đọc được nó. Việc làm này giúp ta hoàn toàn có thể bảo vệ thông tin tốt hơn, bảo đảm an toàn trong việc truyền tài liệu. Thực chất việc mã hóa dữ liệu sẽ không thể nào ngăn việc tài liệu hoàn toàn có thể bị đánh cắp, nhưng nó sẽ ngăn việc người khác hoàn toàn có thể đọc được nội dung của tập tin đó, vì nó đã bị biến sang thành một dạng ký tự khác, hay nội dung khác. Dữ liệu được mã hóa thường gọi là ciphertext, tài liệu thường thì, không được mã hóa thì gọi là plaintext .

2. Vì sao việc mã hóa dữ liệu lại đặc biệt quan trọng?

Việc mã hóa là để bảo vệ tính bảo đảm an toàn cho thông tin, đặc biệt quan trọng trong thời đại công nghệ tiên tiến số như lúc bấy giờ. Đặc biệt là trong thanh toán giao dịch điện tử. Có thể nói mã hóa chính là việc bảo vệ bí hiểm, toàn vẹn thông tin, khi thông tin được truyền trên mạng internet. Mã hóa cũng là nền tảng của kĩ thuật chữ ký điện tử, mạng lưới hệ thống PKI

3. Chức năng chính của mã hóa dữ liệu

Mục đích của việc mã hóa dữ liệu là bảo vệ tài liệu số khi nó được tàng trữ trên những mạng lưới hệ thống máy tính và truyền qua Internet hay những mạng máy tính khác. Các thuật toán mã hóa thường cung ứng những yếu tố bảo mật thông tin then chốt như xác nhận, tính toàn vẹn và không tịch thu. Xác thực được cho phép xác định nguồn gốc của tài liệu, tính toàn vẹn chứng tỏ rằng nội dung của tài liệu không bị biến hóa kể từ khi nó được gửi đi. Không tịch thu bảo vệ rằng người người không hề hủy việc gửi tài liệu .

Có thể bạn quan tâm

- Âm lịch ngày 30 tháng 4 năm 2023 là ngày gì?

- Ngày cuối cùng của Biểu mẫu Hội đồng Gujarat 2023 là ngày nào?

- Kỳ nghỉ 1 tuần năm 2023 sẽ là khi nào?

- 7/8/2022 đến nay là bao nhiêu ngày

- Những gì được tổ chức vào ngày 22 tháng 1 năm 2023?

Quá trình mã hóa sẽ biến nội dung sang một dạng mới, vì vậy sẽ tăng thêm một lớp bảo mật thông tin cho tài liệu. Như vậy mặc dầu tài liệu của bạn bị đánh cắp thì việc giải thuật tài liệu cũng vô cùng khó khăn vất vả, tốn nhiều nguồn lực giám sát và cần rất nhiều thời hạn. Với những công ty, tổ chức triển khai thì việc sử dụng mã hóa dữ liệu là điều thiết yếu. Điều này sẽ tránh được những thiệt hại khi những thông tin mật nếu vô tình bị lộ ra ngoài, cũng khó lòng giải thuật ngay lập tức .Hiện nay có rất nhiều ứng dụng tin nhắn đều sử dụng mã hóa nhằm mục đích bảo mật thông tin tin nhắn cho người dùng. Chúng ta hoàn toàn có thể kể đến Facebook, WhatApps với loại mã hóa sử dụng được gọi là End-to-End

4. Các phương pháp mã hóa

Mã hóa dữ liệu là một trong những chiêu thức bảo mật thông tin tài liệu phổ cập và hiệu suất cao nhất, được nhiều tổ chức triển khai, cá thể tin cậy. Thực tế, việc mã hóa dữ liệu sẽ không thể nào ngăn việc tài liệu hoàn toàn có thể bị đánh cắp, nhưng nó sẽ ngăn việc người khác hoàn toàn có thể đọc được nội dung của tập tin đó, vì nó đã bị biến sang thành một dạng ký tự khác, hay nội dung khác .

Mã hóa cổ điển

Đây là chiêu thức mã hóa cổ xưa và đơn thuần nhất. Ngày nay giải pháp này không còn được sử dụng nhiều so với những phướng pháp khác. Bởi nó quá đơn thuần. Ý tưởng của giải pháp này là : bên A mã hóa thông tin bằng thuật toán mã hóa cổ xưa, và bên B giải thuật thông tin, dựa vào thuật toán của bên A phân phối, không cần dùng đến bất kể key nào. Vì thế hàng loạt độ bảo đảm an toàn của kiểu mã hóa này nhờ vào vào bí hiểm của thuật toán. Nếu một người thứ ba biết được thuật toán thì xem như thông tin không còn bảo mật thông tin nữa. Việc giữ bí hiểm thuật toán trở nên vô cùng quan trọng, và không phải ai cũng hoàn toàn có thể giữ bí hiểm đó một cách toàn vẹn .

Mã hóa một chiều (hash)

Có những tường hợp tất cả chúng ta chỉ cần mã hóa thông tin chứ không cần giải thuật nó. Đó là khi tất cả chúng ta cần sử dụng kiểu mã hóa một chiều này. Ví dụ, khi bạn đăng nhập vào một website, mật khẩu của bạn sẽ được hàm băm ( hash function ) băm nhỏ, chuyển thành một chuỗi những kí tự như KhhdhujidbH. Thực chất, cơ sở tài liệu lưu lại những kí tự mã hóa này chứ không lưu lại mật khẩu của bạn. Lỡ hacker có trộm tài liệu thì cũng chỉ thấy những kí tự khó hiểu chứ không biết password thật của bạn là gì .

Đặc điểm của hash function đó là trong cùng 1 điều kiện kèm theo, tài liệu nguồn vào giống nhau thì nó sẽ cho ra hiệu quả y hệt nhau. Nếu chỉ cần biến hóa một kí tự trong chuỗi, từ chữ hoa sang chữ thường, hiệu quả sẽ trọn vẹn khác. Cũng thế cho nên mà người ta dùng hash function để kiểm tra tính toàn vẹn của tài liệu .Hiện nay, hai thuật toán hash function thường được dùng nhất là MD5 và SHA. Nếu bạn tải về file trên mạng thì đôi lúc sẽ thấy dòng chữ MD5 do tác giả phân phối. Bạn sẽ phải nhập mã hiện lên theo nhu yếu. Mục đích là để bạn so sánh file đã tải về với file gốc xem có bị lỗi gì không .

Mã hóa bất đối xứng

Kiểu mã hóa này còn có tên gọi khác là mã hóa khóa công khai minh bạch. Nó sử dụng đến hai khóa ( key ) khác nhau. Một khóa gọi là khóa công khai minh bạch ( public key ) và một khóa khác là khóa bí hiểm ( private key ). Dữ liệu được mã hóa bằng public key. Tất cả mọi người đều hoàn toàn có thể có được key này. Tuy nhiên để giải thuật được tài liệu, người nhận cần phải có private key .Để triển khai mã hóa bất đối xứng thì :Người nhận sẽ tạo ra một gặp khóa ( public key và private key ), họ sẽ giữ lại private key và truyền cho bên gửi public key. Vì public key này là công khai minh bạch nên hoàn toàn có thể truyền tự do mà không cần bảo mật thông tin .Trước khi gửi tin nhắn, người gửi sẽ mã hóa dữ liệu bằng mã hóa bất đối xứng với những key nhận được từ người nhậnNgười nhận sẽ giải thuật tài liệu nhận được bằng thuật toán được sử dụng ở bên người gửi, với key giải thuật là private key .Điểm yếu lớn nhất của kiểu mã hóa này là vận tốc mã hóa và giải thuật rất chậm. Nếu dùng kiểu mã hóa bất đối xứng trong việc truyền tài liệu thì sẽ rất tốn phí và mất thời hạn .Thuật toán mã hóa bất đối xứng thường thấy : RSA .

Mã hóa đối xứng

Phương pháp mã hóa này chỉ cần dùng một key giống nhau để mã hóa và giải thuật. Theo một số ít tài liệu thì mã hóa đối xứng là giải pháp được sử dụng nhất thông dụng lúc bấy giờ .

Quy trình mã hóa được miêu tả như sau:

– Dùng giải thuật ngẫu nhiên mã hóa + key để mã hóa dữ liệu gửi đi .- Bằng cách nào đó, key của người gửi sẽ được gửi đến cho người nhận, hoàn toàn có thể là giao trước hoặc sau khi mã hóa file đều được .- Khi người nhận nhận được dữ kiệu, họ sẽ dùng key này để giải thuật tài liệu để có được tài liệu chuẩn .Tuy nhiên yếu tố bảo mật thông tin nằm ở chỗ, làm thế nào đẻ chuyển key cho người nhận một cách bảo đảm an toàn. Nếu key này bị lộ, bất kể ai sử dụng giải thuật phía trên đều hoàn toàn có thể giải thuật được tài liệu như vậy thì tính bảo mật thông tin sẽ không còn nữa .Chúng ta sẽ thường thấy hai thuật toán thường thấy là DES và AES. Thuật toán DES Open từ năm 1977 nên không được sử dụng phổ cập bằng AES. Thuật toán AES hoàn toàn có thể dùng nhiều kích cỡ ô nhớ khác nhau để mã hóa dữ liệu, thường thấy là 128 – bit và 256 – bit, có 1 số ít lên tới 512 – bit và 1024 – bit. Kích thước ô nhớ càng lớn thì càng khó phá mã hơn, bù lại việc giải thuật và mã hóa cũng cần nhiều năng lượng giải quyết và xử lý hơn .

Ứng dụng của mã hóa dữ liệu được áp dụng trong

Cơ sở dữ liệu

Trong SQL Server hoàn toàn có thể tự tạo những hàm của riêng mình hoặc sử dụng những DLL ngoài để mã hóa dữ liệu như :

Mã hoá bằng mật khẩu

Mã hoá khoá đối xứng

Mã hoá khoá không đối xứng

Mã hoá chứng nhậnGiao thức HTTPS

HTTPS dùng thuật toán mã hóa TLS ( lai giữa đối xứng và bất đối xứng ) để mã hóa dữ liệu của bạn khi gửi thông tin giữa trình duyệt và sever .HTTPS là dạng mã hóa thông tin đang vận động và di chuyển, và người ta còn hoàn toàn có thể dùng mã hóa để bảo vệ bảo đảm an toàn cho rất nhiều thứ khác, từ email, thông tin di động, Bluetooth cho đến ứng dụng vào những máy ATM .

USB

USB thời nay cũng cung ứng ứng dụng AES đi kèm để bạn hoàn toàn có thể mã hóa dữ liệu của mình trải qua password, nếu lỡ có làm rớt mất USB thì cũng không lo bị ai đó lấy trộm tài liệu chứa bên trong. Ngay cả khi kẻ xấu nỗ lực gỡ chip ra, gắn vào một phần cứng khác để đọc thì cũng chỉ thấy tài liệu đã mã hóa .

Chữ ký điện tử

Chữ ký số là một dạng chữ ký điện tử dựa trên công nghệ tiên tiến mã khóa công khai minh bạch. Mỗi người dùng chữ ký số phải có một cặp khóa ( keypair ), gồm khóa công khai minh bạch ( public key ) và khóa bí hiểm ( private key ). Khóa bí hiểm dùng để tạo chữ ký số. Khóa công khai minh bạch dùng để thẩm định và đánh giá chữ ký số hay xác nhận người tạo ra chữ ký số đó .

Một số cách mã hóa dữ liệu

Dù bạn tàng trữ tài liệu dưới bất kỳ hình thức nào, trên USB, email hoặc trực tiếp trên ổ cứng máy tính, bạn cũng cần phải thiết lập thêm 1 hay nhiều lớp bảo vệ cho tập tin hoặc thư mục để bảo vệ bảo đảm an toàn .Và việc thiết lập mật khẩu cho tập tin hoặc thư mục là cách bảo đảm an toàn nhất cho việc mã hóa và bảo vệ tài liệu. Tập tin hoặc thư mục của bạn sẽ được mã hóa và chỉ hoàn toàn có thể mở hoặc sử dụng bằng cách khai báo mật khẩu .

1. Tạo và mã hóa dữ liệu

Windows XP được cho phép người dùng hoàn toàn có thể tạo ra những tập tin ZIP với mật khẩu được thiết lập để mã hóa. Tuy nhiên, tính năng này trong Windows 7 đã được vô hiệu. Nếu muốn thao tác này, người dùng phải thực thi tải về và thiết lập ứng dụng từ nhà phân phối thứ 3. Có nhiều chương trình có tính năng tạo và mã hóa dữ liệu bằng mật khẩu, hầu hết chúng đều được phân phối không lấy phí, tuy nhiên, người viết khuyên bạn nên sử dụng ứng dụng 7 – ZIPSau khi tải về và setup, bạn đọc hoàn toàn có thể tạo những tập tin nén ngay trong giao diện ứng dụng hay từ lệnh trong menu chuột phải của Windows Explorer với thiết lập mật khẩu để mã hóa. Và kiểu mã hóa bạn nên chọn ở đây là chuẩn AES-256. Như vậy, bất kỳ ai muốn giải nén đều phải triển khai nhập mật khẩu để mở khóa tập tin và sử dụng .

2. Mã hóa tài liệu Office

Các gói ứng dụng văn phóng Microsoft Office của Microsoft cũng phân phối thêm cho người dùng tính năng đặt mật khẩu cho những tập tin văn bản và bảng tính nhầm mã hóa và bảo vệ tập tin .Và trong phiên bản Office 2007, Microsoft đã chuyển sang sử dụng chuẩn AES để mã hóa tập tin nhầm nâng cao tính bảo mật thông tin và bảo đảm an toàn cho tập tin .Dữ liệu được tàng trữ trên một ổ đĩa đã được mã hóa ( encryption volume ) không hề đọc được nếu người dùng không cung ứng đúng khóa mã hóa bằng một trong ba hình thức là mật khẩu ( password ) hoặc tập tin có chứa khóa ( keyfile ) hoặc khóa mã hóa ( encryption key ). Toàn bộ tài liệu trên ổ đĩa mã hóa đều được mã hóa ( ví dụ như tên file, tên thư mục, nội dung của từng file, dung tích còn trống, siêu dữ liệu ) .Dữ liệu hoàn toàn có thể được copy từ một ổ đĩa mã hóa của TrueCrypt sang một ổ đĩa thông thường không mã hóa trên Windows ( và ngược lại ) một cách thông thường mà không có sự độc lạ nào cả, kể cả những thao tác kéo-thả .

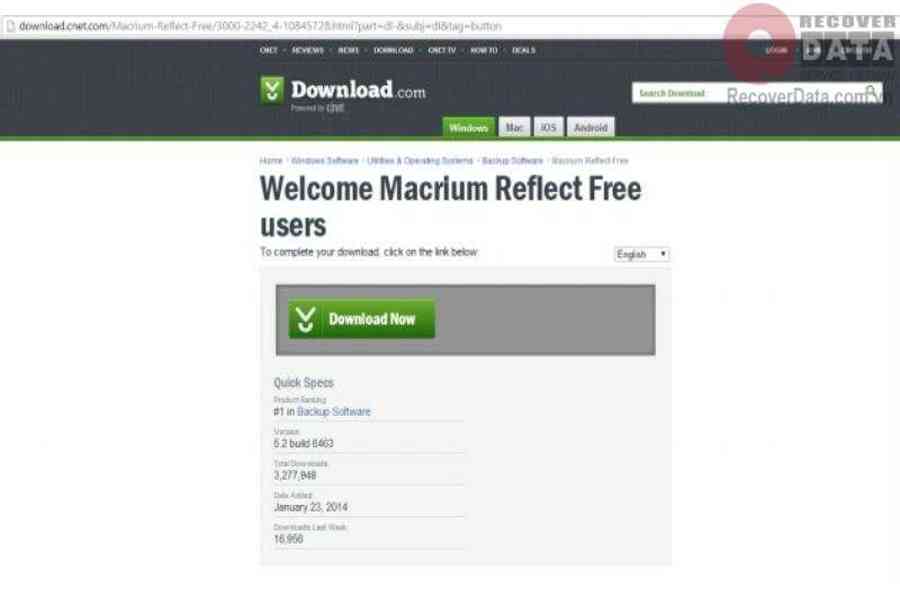

3. Sử dụng TrueCrypt để mã hóa phân vùng

TrueCrypt được phát hành bởi TrueCrypt Foundation. Với những ưu điểm là ứng dụng trọn vẹn không lấy phí, mã nguồn mở, bạn hoàn toàn có thể tạo ổ đĩa ảo được mã hóa hoặc mã hóa hàng loạt đĩa cứng của mình ( gồm có cả ổ thiết lập Windows ) .Cơ chế thiết lập và quản trị của TrueCrypt là mã hóa ổ đĩa trên đường đi ( on-the-fly encryption ). Nghĩa là tài liệu tự động hóa được mã hóa hoặc giải thuật ngay khi được ghi xuống đĩa cứng hoặc ngay khi tài liệu được nạp lên mà không có bất kể sự can thiệp nào của người dùng .Dữ liệu được tàng trữ trên một ổ đĩa đã được mã hóa ( encryption volume ) không hề đọc được nếu người dùng không phân phối đúng khóa mã hóa bằng một trong ba hình thức là mật khẩu ( password ) hoặc tập tin có chứa khóa ( keyfile ) hoặc khóa mã hóa ( encryption key ). Toàn bộ tài liệu trên ổ đĩa mã hóa đều được mã hóa ( ví dụ như tên file, tên thư mục, nội dung của từng file, dung tích còn trống, siêu dữ liệu ) .Dữ liệu hoàn toàn có thể được copy từ một ổ đĩa mã hóa của TrueCrypt sang một ổ đĩa thông thường không mã hóa trên Windows ( và ngược lại ) một cách thông thường mà không có sự độc lạ nào cả, kể cả những thao tác kéo-thả .

4. Sử dụng tính năng mã hóa được cung cấp sẳn trong Windows

Nếu bạn đang sử dụng một phiên bản Windows chuyên nghiệp như bản Professional hoặc Enterprise, bạn sẽ được Windows cung ứng sẳn 1 số tính năng mã hóa chuyên nghiệp, ngoại trừ phiên bản trang chủ .Bao gồm 2 tính năng

BitLocker:

Cho phép người dùng mã hóa phân vùng ổ đĩa, kể cả USB. Xét về mặt tính năng thì BitLocker được kiến thiết xây dựng tương tự như như TrueCrypt, vì vậy bạn hoàn toàn có thể lựa chọn sử dụng 1 trong 2 .

Encrypting File System (EFS):

Cho phép người dùng mã khóa tập tin cá thể. Bạn hoàn toàn có thể sử dụng tính năng này bằng cách nhấn phải chuột vào tập tin và chọn Properties > nhấn chọn Advanced trong tab General. Một hành lang cửa số hiện lên, ghi lại vào tùy chọn Encrypt contents to secure data .Như thế là bạn đã mã hóa tập tin với thông tin tài khoản của Windows, do đó nếu mất thông tin tài khoản, bạn coi như mất tập tin vĩnh viễn !. Bạn cũng nên chú ý quan tâm là tập tin chỉ được tàng trữ trên ổ cứng hiện tại, nếu bạn gửi qua email, tính bảo đảm an toàn của tập tin sẽ không được bảo vệ hoặc sẽ bị hỏng .

Mã hóa dữ liệu trong hội nghị truyền hình

Với sự sinh ra của những dịch vụ tiếp thị quảng cáo dựa trên Internet, bảo vệ tài liệu bị rò rỉ chiếm phần rất quan trọng. Thế nên, những ứng dụng tương hỗ mã hóa là một trong những tùy chọn bảo đảm an toàn nhất cho máy trạm mà không muốn đương đầu với năng lực bị truy vấn trái phép với lưu lượng thông tin, ví dụ như :

Ăn cắp tài khoản và mật khẩu;

Ghi âm trái phép;

Nghe hoặc theo dõi hội nghị.

Mã hóa SSLSSL ( Secure Sockets Layer ) là một giao thức mã hóa cung ứng bảo mật thông tin thông tin liên lạc và phăn chặn sự trá hình. SSL tương quan đến việc làm trao đổi chìa khóa giữa 2 điểm : máy trạm và sever, trong đó họđồng ý cách những thuật toán và chìa khóa mã hóa thông tin .

Hoạt động của mã hóa dữ liệu trong hội nghị truyền hình?

Việc sử dụng SSL cho hội nghị truyền hình sử dụng kênh bảo mật thông tin với mã hóa đối xứng duy nhất. để người dùng liên kết bảo đảm an toàn đến sever, một chìa khóa xác nhận quy trình được gửi từ sever tới máy trạm. Đổi lại, máy trạm nhận được chìa khóa này, sau đó xác nhận độ an toàn và đáng tin cậy của nguồn. Thủ tục như vậy cho việc tích lũy và thỏa thuận hợp tác được gọi là handshake hoặc thủ tục tương thích với SSL giữa sever và điểm cầu và nó liên tục trong suốt hội nghị truyền hình, do đó phân phối một liên kết bảo đảm an toàn và bảo mật thông tin .Mục đích chính của việc trao đổi chìa khóa mã hóa và giải thuật là tạo một thiên nhiên và môi trường máy trạm bí hiểm, được biết bởi sever và máy trạm. Do đó truy vấn trái phép sẽ không thể kết nối tới hội nghị nếu nó không có chìa khóa bí hiểm .Tiêu chuẩn AES mã hóa đối xứng là thông dụng và bảo đảm an toàn nhất. Có 3 tiêu chuẩn : AES-128, AES-192, AES-256. Sự độc lạ giữa chúng là trong chìa khóa, được xác lập bởi số lượng bit. Nhiều bit hơn thì mức bảo mật thông tin tốt hơn được phân phối với chìa khóa này .Vì vậy AES-256 là chìa khóa đáng an toàn và đáng tin cậy nhất trong 3 loại trên .

Nguồn internet

Source: https://thomaygiat.com

Category : Kỹ Thuật Số

Chuyển vùng quốc tế MobiFone và 4 điều cần biết – MobifoneGo

Muốn chuyển vùng quốc tế đối với thuê bao MobiFone thì có những cách nào? Đừng lo lắng, bài viết này của MobiFoneGo sẽ giúp…

Cách copy dữ liệu từ ổ cứng này sang ổ cứng khác

Bạn đang vướng mắc không biết làm thế nào để hoàn toàn có thể copy dữ liệu từ ổ cứng này sang ổ cứng khác…

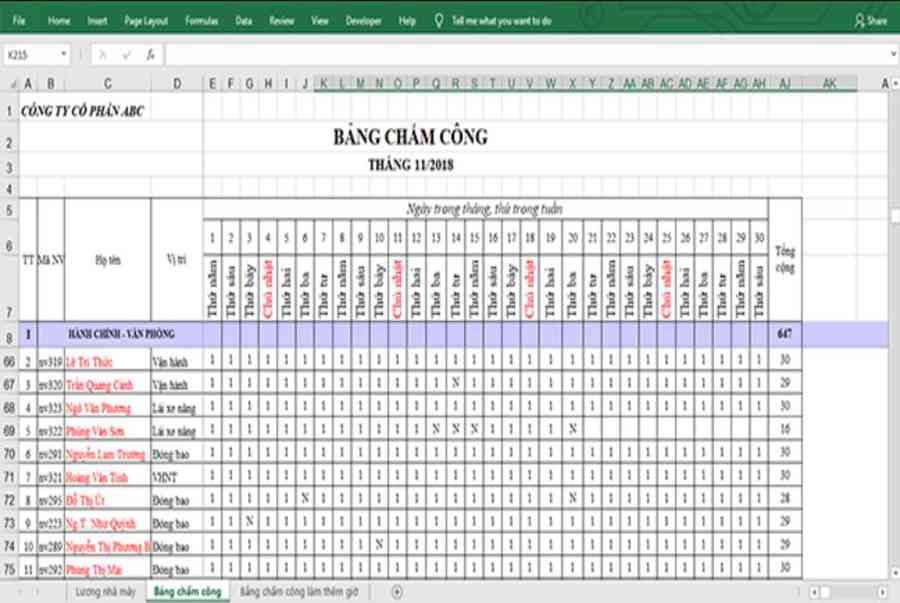

Hướng dẫn xử lý dữ liệu từ máy chấm công bằng Excel

Hướng dẫn xử lý dữ liệu từ máy chấm công bằng Excel Xử lý dữ liệu từ máy chấm công là việc làm vô cùng…

Cách nhanh nhất để chuyển đổi từ Android sang iPhone 11 | https://thomaygiat.com

Bạn đã mua cho mình một chiếc iPhone 11 mới lạ vừa ra mắt, hoặc có thể bạn đã vung tiền và có một chiếc…

Giải pháp bảo mật thông tin trong các hệ cơ sở dữ liệu phổ biến hiện nay

Hiện nay, với sự phát triển mạnh mẽ của công nghệ 4.0 trong đó có internet và các thiết bị công nghệ số. Với các…

4 điều bạn cần lưu ý khi sao lưu dữ liệu trên máy tính

08/10/2020những chú ý khi tiến hành sao lưu dữ liệu trên máy tính trong bài viết dưới đây của máy tính An Phát để bạn…

![Thợ Sửa Máy Giặt [ Tìm Thợ Sửa Máy Giặt Ở Đây ]](https://thomaygiat.com/wp-content/uploads/sua-may-giat-lg-tai-nha-1.jpg)